2005年7月20日

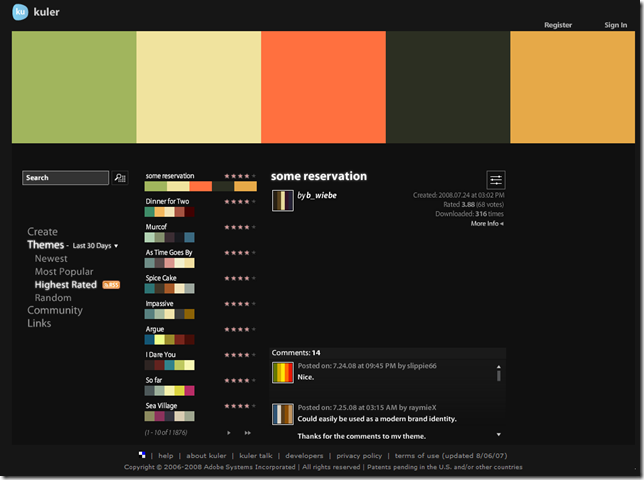

Adobe Kuler是一个在线颜色配色方案管理工具,位于http://kuler.adobe.com/。

它也可通过AIR运行在桌面,下载地址:Download the Kuler desktop

其主界面应该是一个 Flex应用:

在其中你可以查询下载别人创建的配色,并进行评价。或者创建自己的配色方案。

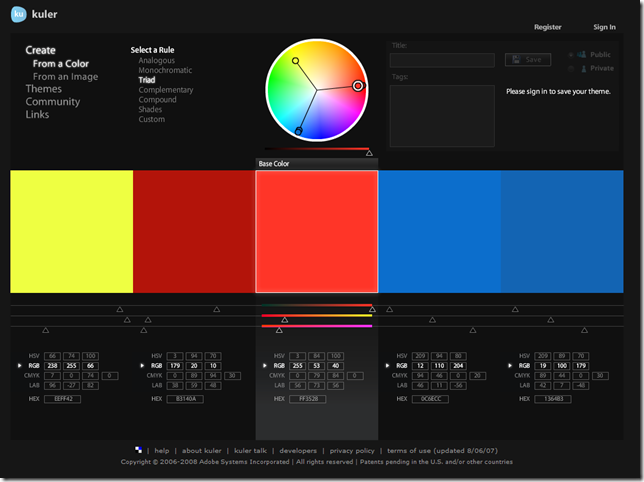

创建新的配色界面:

可以根据颜色空间创建,也可以根据现有的图像创建。并且可选择预设的风格或者定制自己的风格。

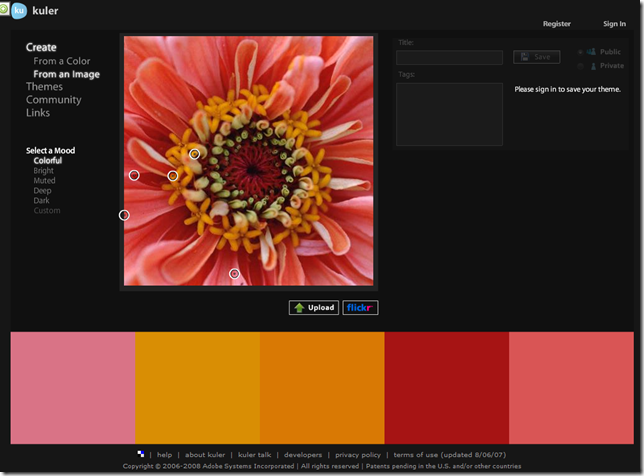

根据图像创建

version 1.0

version 1.0

Class Hierarchy

奥运会场馆规则出台,其中明文规定“禁止裸奔”。呵呵,觉得非常之好,非常有必要!!

在火炬传递的时候,我给一个担任开道车任务的公安朋友说,我要去裸奔。他说,得了吧,就你那点东西,别丢人现眼了。人家老外还可以拿出来亮亮相。

我哈哈大笑说,也是,大大有道理。我放弃....

其实,现在社会,有许许多多就恰似“裸奔”的现象和行为,人们就当没看见。比如,薪水只有千多元的公务员,每天抽的都是中华之类的,再比如.....

算了,懒得说

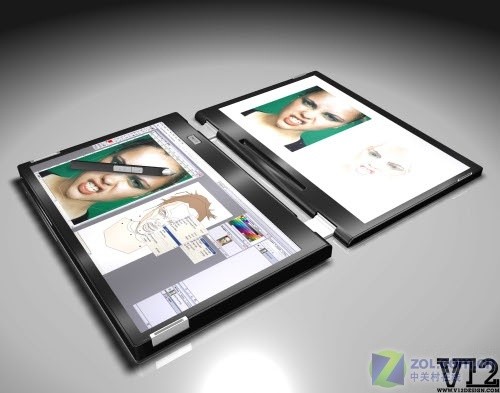

OLPC基金会的廉价电脑随着全球性物价上涨的浪潮,可谓路途多艰。意大利一家命名为V12 Design的公司设计的双屏笔记本则非常之Cool。其实看起来,液晶或者其他显示介质的发展,键盘已经成为完全可以虚拟的东西。当然,这样更加依赖于软件和系统了。IPhone和HTC的Diamond都非常的Cool。

这款笔记本也非常的惹人流口水:

对于看大量电子书的我,这样看起来多安逸阿,尤其是可以在上面乱写乱画,就像在纸张上一样。

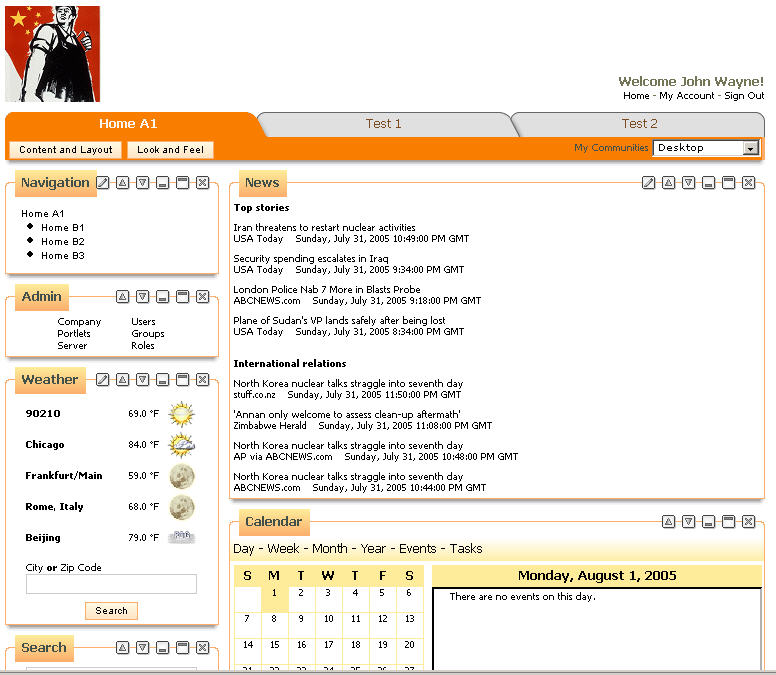

Web 2 时代的Meshup 应用有两种极端,简约模式 和 丰富模式。前者 遵循简洁的界面更个和简单的UI体验,所谓 显式设计,业务上遵循独特简单的模型。 后者则是RIA宣扬的丰富如桌面的Web应用,并且开始用Web占领桌面,如AIR,SilverLight之类。

地图和位置则是一个很好的调味剂,凡位置相关者应用均可混入。公共Map应用不多,主要有:

Google Map

Yahoo Map

MS Map

国内还是51ditu (灵图)做的较好,国内地图比较详细,但不能提供卫星地图。

使用条款

google

就使用条款来说,Google地图的主要条款有几条值得注意:

““服务”只能用于一般情况下无需收费即可访问的服务。”这个一般情况下是什么意思?

诸如合法性、知识产权的部分无需多说,不得将“服务”用于:(a) 用作或与实时路线指南一起使用(包括但不限于线路规划指南和其他可通过传感器接受的路线指导),或 (b) 用作或与任何系统或功能一起使用来实施对自动或自主驾驶行为的控制。

还有一个限制就是流量问题,地址解析请求。每天每个地图 API Key 可发出最多 5 万个地址解析请求。相当于大约每 5.76 秒发送一个。如果当天超过这个限制,您可能暂时无法使用地图 API 地址解析。如果继续违反此限制,可能会造成此后您对地图 API 地址解析的访问被永久拦截。

大体来看,还是比较宽松的。

Yahoo

而yahoo地图几乎是明文限制商业使用的。而且中国的地图数据几乎没什么用。至于Yahoo中国搞的地图,好像是Map2China提供的,也基本上没更新。

MS

Ms的地图属于Live系列,引擎为Wirtual earth. 英文为 map.live.com,支持3D。中文为 ditu.live.com,2D地图。地图还算比较详细,即时性不够。

live Map的API 称为 interactive SDK,开发中心位于 http://dev.live.com/virtualearth/。看来 是live 平台的一部分。

51ditu

除了地图比较详尽即时外,还提供应用API。但速度不太快。API提供免费服务,也提供商业服务,根据流量收费。详见http://api.51ditu.com/special/vip/index.html。

Oracle公司的网站现在基本上出于打不开的状态,都持续数月了。真不知道是怎么回事,难道是收购BEA了之后还在重组中,不过这种现象好像是在收购事件发生之前哦。

1 驱动程序:

微软官方驱动:

http://www.microsoft.com/downloads/details.aspx?FamilyID=6d483869-816a-44cb-9787-a866235efc7c&DisplayLang=en

2 连接

设置 SQL Service的服务引擎和客户端均开启TCP/IP连接,通常TCP端口为1433默认。注意IP All的端口设置也须设置为1433,否则会出现 Connection Refused错误。

3 设置认证方式。

SQL EXPRESS Management Studio中好像无法修改认证方式,可以直接修改注册表

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Mi crosoft SQL Server\MSSQL.1\MSSQLServer LoginMode

1 为Windows Only

2 Mixed

否则,如果为1,出现user not associated with a trusted sql server connection

从偶然架构到一个全球规模的统一的集成基础设施可能是像一个使人畏缩的任务。 把一切都准备就绪,然后再象扳动一下开关那样将所有的应用都一下子转移到新的基础设施之上是不现实的。这已经是组织为什么老是要不断添加偶然架构方案作为权益解决之计的一个主要的理由,甚至他们确实知道这样使相关的问题永垂不朽也是如此。

ESB 提供了能力来帮助减轻所介绍的痛苦。 第 9 章将通过一个案例来介绍如何远离一个完全建立在 FTP 和每夜批处理作业之上的早以存在的集成解决方案。

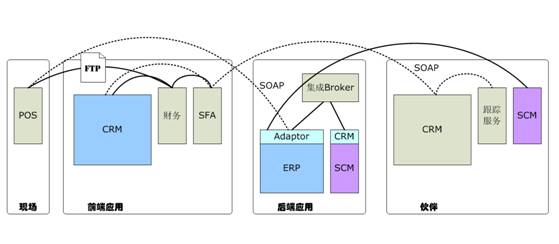

让我们现在重新回到对偶然架构的讨论。 在图 2-6中,实线、虚线、点划线代表用于集成的不同类型的连接技术和通信协议。注意其中有一个用集成Broker表达的已存在的 “集成孤岛”,以及POS应用和财务应用之间的连接是使用FTP 文件传输。在POS应用和ERP应用之间先前已经升级来使用HTTP 之上的SOAP协议,正如销售自动化应用 (SFA) 和客户关系管理 (CRM) 之间的联结。

图表 2‑6 使用SOAP通信、 FTP 、手工插座(Socket)、而且包括一个集成Broker的代表性的偶然架构

ESB 可以在一个部门级的层次或在一个项目的基础上被引入。 在项目层次采用 ESB 允许你能够习惯于使用 ESB 服务容器进行基于标准的集成,并且完全可以坚信该项目能够集成到一个更大的集成网络之中,并且与企业级的公司的集成策略目标相一致。

我们采用ESB的例子中的第一个步骤是要集成前端应用(FrontOffice)。在图 2-7 中,前端的CRM、财务和SFA 通过“服务容器”连接到ESB 之中。这些容器是 ESB 架构的主要组件,我们将在第 6 章详细解释。 经过 ESB 服务容器进行的集成的特性可能会不同。 容器和应用之间的接口可以通过使用第三方的应用适配器来完成;容器可以暴露使用WSDL描述的XML数据;或者它可能被实现为完全用户定制的代码。

图表 2‑7 ESB 可以在不打破原有点对点路径的前提下,在单个项目基础上采用

但是也许更有趣的不是那些已经集成到ESB 之内的东西,而是还没有集成进去的东西。图 2-7 表示了已有的 FTP 和SOAP协议之间的通信线,原来是连接到前端应用的,现在直接连接到那些特别配制来使用那些协议进行通信的ESB组件。应用仍然处于总线“之外”,Pos应用和伙伴CRM应用可以与集成到ESB总线“之内”的前端应用进行通信而不需要做任何修改,对他们如何参与ESB基础设施也不需要知道任何东西。注意,现在POS应用是连接到ESB 上的一个 FTP 桥接器,而且伙伴CRM应用则是连接到配置为总线的一部分的Web Services端点。

ESB 已经被引入了,但是对这些配备了ESB能力的应用以前所连接的点对点通信组合区没有产生任何影响。被插入总线的应用如今转而使用连接到ESB 集成容器的一个单一接口, 而且已经省却了对它们先前所有其他类型的通信连接的管理和维护。

我们将会在第 9 章中看到,即使是总线域中最新集成的应用也可以就地将他们转移到完全的ESB方式,并且与它们各自的项目开发时间线相一致。

在我们的ESB采用的例子得下一阶段中,POS应用将在每一个远端实现ESB能力,并且去除对不可靠的 FTP 联结上的依赖。 这可能会简单如在每一个远端安装一个ESB容器,并且插入到总部的ESB之中,或者涉及到在每一个远端的多个应用之间的一个“迷你”的集成环境。那么二个 ESB节点就可以通过一个基于可靠消息的安全连接进行通信(图 2-8)

图表 2‑8 在各个地点分立安装的ESB可以安全和可靠地连接在一起

此外,远端位置仍然可以在他们自己的分离集成环境里面运行,并且可以按照需要有选择地共享数据。例如,远端位置可以独立地拥有并且运作一个属于集体特许经营的零售店铺。它们没有必须共享关于它们的日常运作的信息,但是的确需要共享诸如价格更新和库存信息之类的数据。远程ESB 节点可以连接到位于总部的 ESB 网络,有选择地暴露消息通道以共享价格变动之类的数据。

我们的ESB 采用示例项目的第三阶段涉及到桥接进进一个已经部分地与一个集线器-和-插头 EAI Broker集成在一起的部门。我们先前提醒过,采用 ESB 不是一个全有或全无的概念。如图 2-9 所示, ESB 允许IT部门通过将一个已存在的 EAI Broker桥接到ESB之内来保护它里面的IT资产。

图表 2‑9 “保留-和-分层”方式允许将ESB桥接到EAI Broker安装之内

桥接 EAI Broker可以一多种方式进行。比如,它可以通过使用一个Web Services接口来完成,或者绑定到下层的消息通道。依赖于ESB和 EAI Broker 的实现,ESB 更加可以建立在EAI Broker下面的消息队列基础设施之上,因此部分地替换EAI Broker的功能仍然可以保留较低层的、消息通道。

我们的 ESB 采用示例项目的最后步骤是解决和业务伙伴集成的问题。如图 2-10 所示,这可能包括原样保留SOAP联结,以及在每个伙伴端安装一个 ESB 节点。决定采用哪一种方法完全依赖于你的组织和伙伴之间的关系,以及业务伙伴是否允许你在其地点安装软件,或者他们已经有能够连接到你的ESB之上的ESB。

图表 2‑10 ESB 可以个别地管理与业务伙伴的SOAP联结, 或者可以连接到另一个地点的ESB节点

插入到一个 ESB 扩展的分层的服务能够管理对伙伴的连接的后勤保障。例如,一个特殊的伙伴经理者服务可以在每一个伙伴的基础上管理与伙伴之间的正在进行的协作的细节。这些细节可能包括正在使用哪一个更高层次的业务协议(比如, ebXML、RosettaNet 等)、以及对话的状态,比如消息交换的当前状态、是否收到一个期望的应答消息、以及从业务伙伴接收到一个业务响应所能够接受多长的时延。

本章包含下列主题:

- 对更广泛的、更通用的集成基础设施的需要的各种驱动因素

- 偶然架构是今天所使用的主要集成设计。 在这种系统中,当前的企业完全没有很好地联通的。

- 只有 10% 的应用被联接。

- 而这些之中,只有 15%的使用了某种类型中间件。

- 到目前为止,分布式计算技术加重了,而不是解决了,偶然架构的问题。

- 集线器-和- 插头EAI Broker已经有了一定程度的成功。然而,它们:

- 大部分是专有技术

- 没有为组织提供一个标准化的、可以在企业内通用使用的集成平台。

- ESB 借鉴了在 EAI Broker技术方面学习的经验的价值。

- 集成作为是一个部门层面和公司文化的问题,和它作为一个技术上问题同样重要。

- ESB 允许逐渐增加的采用,以符合各个部门单独的开发时间表。

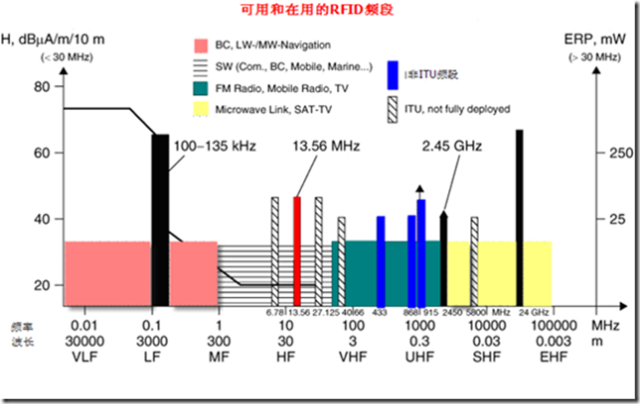

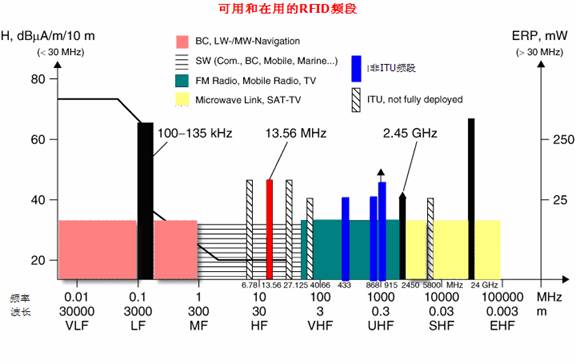

因为RFID要产生和辐射电磁波,所以法律上将其归为无线电通信系统(radio systems)。 无线电服务必须在不被RFID 系统所干扰和影响的前提之下。为了确保RFID 系统不会干扰邻近的广播和电视,移动无线服务(警用,安全,工业),航海和海空无线通信服务和移动电话服务,这一点很重要。

所以必须仔细的规划适用于RFID系统所用的频率范围。(基于此,通常只可能使用保留工业、科学和医疗用途的频段。这些频段称为是ISM 频段,可以用作RFID 应用。

图表 6‑1 RFID 系统使用的频段

除了ISM 频率,整个低于135 kHz (在北美、南美和日本为<400 kHz)也是可以使用的,因为这些频率可以工作于高磁场强度,特别是针对感应耦合式RFID 系统。

因此, RFID 最重要的频段是0–135 kHz, 以及ISM频段中围绕6.78M(在德国已经不适合),13.56 MHz,27.125 MHz,40.68 MHz,433.92 MHz,869.0 MHz,915.0 MHz (非欧洲地区),2.45 GHz, 5.8 GHz 和24.125 GHz的频段。

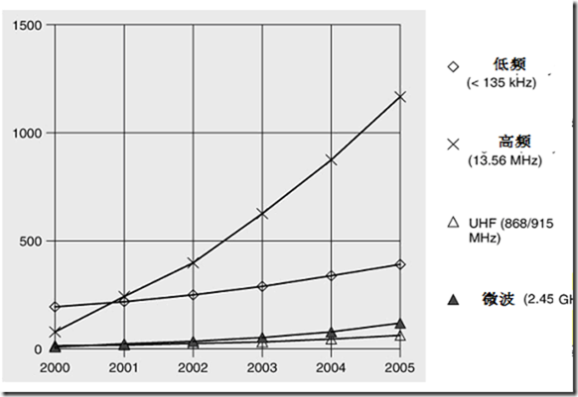

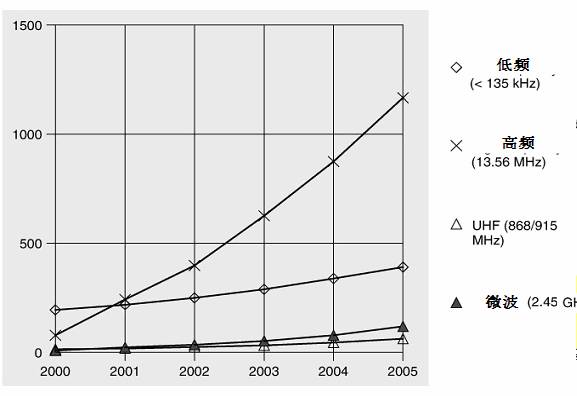

RFID 在各个频段总体分布如下图:

图表 6‑2 估计的RFID在各频段的全球总体分布图(百万单位)

图表 6‑3 全球RFID频率使用分布图

低于135 kHz 的频率被各种无线服务大量使用,因为他们没有保留作ISM 频段。这个长波频段的传播特性可以使得在低技术成本下达到连续传播超过1000 km 半径的范围。通常这个范围的服务服务是用作航空和航海的导航服务 (LORAN C, OMEGA, DECCA),授时服务,标准频率服务以及军方的无线电服务。因此,位于中欧Mainflingen的授时发射机DCF 77 使用的就是77.5 kHz的频率。因此RFID 系统在此频率运行可能会影响到reader周围数百米范围内的无线接收的时钟失效。

为了防止这种冲突,欧洲对感应式无线电系统的管制法案 220 ZV 122,将定义一个从70 到119 kHz的保护区,这个区域将不再分配给RFID 系统。

频率6.765–6.795 MHz 属于短波频段。其传播条件可以是你能够在白天的传播达到100 km。而在夜间,横贯大陆的传播都是可能的。这个范围主要云南关于宽范围的无线电服务,例如广播,天气和航空无线电服务以及新闻社。

这个频段在德国还没有被通过为ISM 频段,但是已经被ITU指定为ISM 波段,并且已经在法国用作RFID系统。而CEPT/ERC和 ETSI 则在CEPT/ERC 70-03准则中将起指定为协调波段。

频段13.553–13.567 MHz 位于短波波段的中间。其传输特性使得其可以整天都可以达到横贯大陆的传播。这个范围一般用于范围要求非常广的无线电服务,比如新闻社和电信点对点服务(PTP)。

这个范围内的其他ISM 应用,除RFID之外,主要还有远程控制系统,远程控制模型,试验无限设备和寻呼系统。

频段26.565–27.405MHz分配给美国、加拿大和欧洲的CB 广播。无须注册和免费的无线电系统,功率小于4 Watts 的私人无线电爱好者可以使用,传输可超过30 km。

这个频段的ISM 应用除RFID之外,还有电疗器械(医用设备)、高频焊接设备(工业应用)、远程控制模型和寻呼系统。

当安装27 MHz RFID 系统时,必须特别注意附近的高频工业焊接设备。HF 焊接设备可产生很高的场强,可以干扰附近的RFID 系统的运行。当为医院规划27 MHz RFID 系统时,也要考虑电疗设备的因素。

范围40.660–40.700 MHz 位于VHF 频段的低端。其传输特性仅限于地面波,所以由于建筑物和其他障碍所产生的衰减很明显。这个频段邻近的其他ISM 范围主要由移动商业无线电系统(森林,高速公路管理等) 以及电视广播的(VHF 频段 I)。

这个频段主要的ISM 应用包括遥感和远程控制应用。这个范围目前很少用作RFID 系统。 这个频段所能达到的有效范围要远远低于更低的频段所能达到的范围,因为这个频段的7.5 m 波长不适合构造小巧和便宜的backscatter transponders。

这个频段430.000–440.000 MHz 主要分配给全球的业务无线电爱好者。无线电爱好者使用这个频段来进行声音和数据的传输以及通过中继广播站和卫星的通信。

UHF 频段的传输特性近似于光。当遇到建筑物和其他障碍时将会出现衰减和反射。依赖于操作方法和发射功率,无线电爱好者使用的系统可能达到的范围在30 到300 km之间。使用卫星也可以达到全球连接。

ISM 范围433.050–434.790 MHz 主要位于业务爱好者使用频段的中部,并且被各种各样的应用所占据。包括,内部通话器,遥感发射器,无绳电话,短距离对讲机,车库自动进入发射器等等。所幸的是,这个频段的干扰倒是很少见。

频段868–870 MHz 在欧洲主要用作短距离设备(SRD) ,因此在 CEPT的43个成员国中都可以用作RFID系统。

亚太地区的国家也正在考虑通过这个频率为SRD频率。.

这个频段在欧洲未作为ISM 应用。欧洲之外(美国和澳洲) 频段888–889 MHz 和902–928 MHz 是可用作后向散射式RFID系统的。

其邻近频段主要由D-net 电话和CT1+ 和 CT2 标准的无绳电话所占据。

ISM 频段2.400–2.4835 GHz 部分和业余无线电爱好者使用的频率和电波探测服务是用的频率相重叠。这一段的UHF 频率和更高的SHF 频率的传播特性几乎相当于光。建筑物和其他障碍将是很好的反射体,并且产生非常强的衰减。

除了backscatter RFID 系统之外,主要的ISM 应用包括遥感发射器和PC WLAN 系统。

ISM 频段5.725–5.875 GHz 部分和无线电爱好者使用频率和电波探测服务的频率相重叠。

这一频段的主要服务包括运动传感器(用作防盗等),非接触式卫生间干手器,以及RFID系统。

ISM 频段24.00–24.25 GHz 部分和业务爱好者使用频率,电波探测服务和卫星地球资源服务的频率重叠。

目前还没有RFID系统运行于此频段。

新的CEPT 协调文档'ERC Recommendation 70-03 relating to the use of short range devices (SRD)' (ERC, 2002) 开始作为CEPT 44个成员国的国家法令。旧的协调文档则被新的欧洲协调文档代替2002版的REC 70-03 也包括在CEPT成员国中对特殊应用和频率的国家限制的综合注解 (REC 70-03, Appendix 3-National Restrictions)。

REC 70-03 定义了频段、功率等级和短波设备的发射期间。在使用R&TTE Directive 1999/5/EC)的CEPT 成员国中,那些符合第12条 (CE 标识) 和第 7.2条 的设备将不用重新申请执照。

REC 70-03 主要处理总共13 中不同的不同频段的短距离设备,具体在各自的附录中描述,包括:

REC 70-03 也引用了ETSI 标准(如EN 300 330),后者包含测量和测试指南。

此标准是由ETSI (European Telecommunications Standards Institute) 负责,主要向国家电信当局提供无线电和电信管理的基本规则的制定。

ETSI EN 300 330 标准形成了European licensing regulations for inductive radio system 的基础:

ETSI EN 300 330: 'Electromagnetic compatibility and Radio spectrum Matters (ERM); Short Range Devices (SRD); Radio equipment in the frequency range 9 kHz to 25 MHz and inductive loop systems in the frequency range 9 kHz to 30 MHz'.

Part 1: 'Technical characteristics and test methods'

Part 2: 'Harmonized EN under article 3.2 of the R&TTE Directive'

除了感应式无线电系统之外, EN 300330 还涉及了Electronic Article Surveillance (商店用), 报警系统,遥感发射器,短距离遥控系统等。

除了CEPT 成员国之外,这个规则还被亚洲和美洲的一些国家用作RFID 系统能够许可证的管理。

标准 EN 300 220, 题为'Radio Equipment and Systems (RES); Short range devices, Technical characteristics and test methods for radio equipment to be used in the 25 MHz to 1000 MHz frequency range with power levels ranging up to 500 mW', 提供了关于低功率无线电系统的许可法规基础,它有两部分组成: EN 300 220-1 针对发射器和其功率特性, EN 300 220-2定义接受器的特性。

EN 300 220 将设备分为4类— 从Class I到Class IV 。这个标准包括ISM 波段和整个频段的低功率设备。

RFID 系统在本标准中并没有明确提及。

EN 300 440 标准,'Radio Equipment and Systems (RES); Short range devices, technical characteristics and test methods for radio equipment to be used in the 1 GHz to 25 GHz frequency range with power levels ranging up to 500 mW,' 则形成了低功率无线电系统的欧洲国家法规的基础。EN 300 440 将设备分类为3种,— classes I 到 III。

使用backscatter transponders 的RFID 系统被分为class II系统。进一步的细节则由CEPT recommendation T/R 60-01 文本:'Low power radiolocation equipment for detecting movement and for alert' (EAS) 和T/R 22-04文本 'Harmonisation of frequency bands for Road Transport Information Systems (RTI)' (toll systems, freight identification)进行管理。

在美国,RFID 系统必须根据'FCC Part l5'取得许可证。这个法规涉及了频率范围从9 kHz 到大于64 GHz 和由低和中等功率发射器故意产生的电磁场和由广播和电视接收机以及计算机等设备非故意产生的电磁波。低功率发射器的目录包括了各种各样的应用,例如无绳电话,遥感发射器,校园广播站,玩具遥控设备和车门遥控设备等。感应耦合或者后向散射式RFID 系统在FCC法规中并没有明确提及,但因其频段和低功率特性,自然包含在法规管制之下。

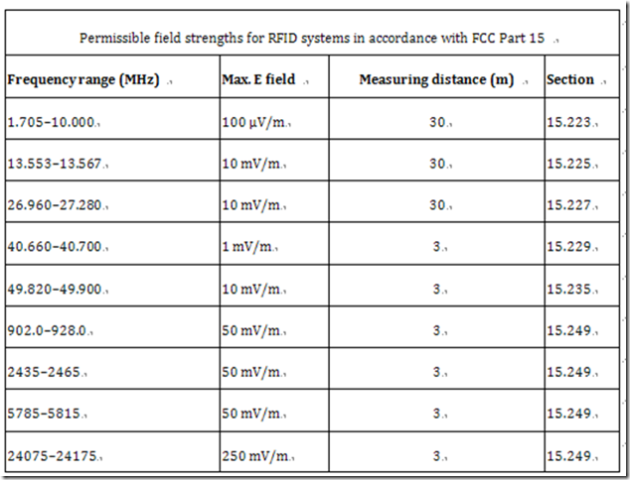

下表 列出了对RFID 系统很重要的频段。其他频段中适用于RFID系统的许可限制值则在接下的表中。 应该注意到,和欧洲的ETS 300 330不同,Reader的最大许可场强值主要是通过电场强度E 定义的。

6.4 中国对RFID的无线电频率管理

实际上RFID技术在中国已经存在很多年,123K赫兹和23.5兆赫兹频率的应用在我国已经得到了广泛的应用。这些主要是常规的非接触式IC卡的应用范围。

对于目前最受关注的主要用于物流和跟踪的UHF频段,即800M-900MHz频段,目前正在积极研究中。在这个频段,美国是902M-928MHz,日本是两个一个在952-954MHz,今后会发展到950-956MHz,中国香港地区是865-868MHz,以及825-828MHz。

由于在800M-900MHz频段上,每个国家使用和分布的情况不一样,功率限制和频谱框架图也不一样。因为各个国家和 地区都是根据各自的无线电业务使用情况,制定出相关的频率规划和标准的。中国还没有正式发布应用于RFID的频段规划,其原是是因为中国在800M-900MHz频段都有了频率规划,而且非常拥挤,包括公共通讯、数据通讯、点对点通讯、立体声广播传输、无线电定位和航空无线电导航等等业务。基本上没有空闲的频率给RFID使用。如果要在此频段,则必须正在使用的无线电业务中调整出几兆赫兹带宽的赫兹给RFID使用。

从2004年下半年开始,信息产业部无线电管理局就组织相关人员对这个频段RFID频率规划问题进行研究,完成了大量的理论分析、仿真试验工作,今年我们还在继续组织完善相关的理论分析、仿真实验和实际的电子兼容实验。据估计,可能会在860赫兹以下的频段。

(对于国内的RIFD频率部分的资料可能比较老了,读者可去查询最新进展。)

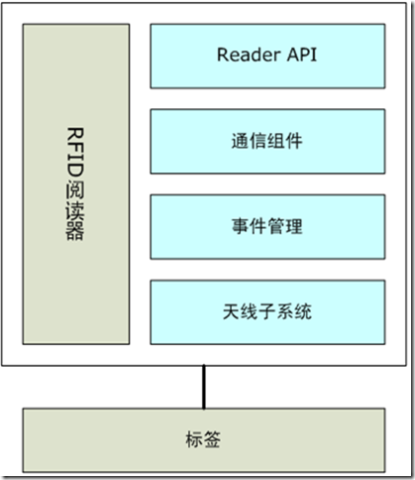

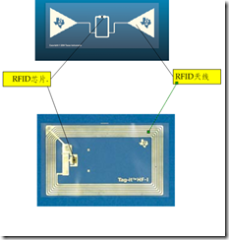

被动标签必须在某个地方有无线电发射器来对其进行供电,而它自己则必须有接收这些发射的接收器。甚至就连主动标签一般还是需要与连接到网络的某种形式的发射器连络。在 RFID 领域中,这一发射器/ 网络端点通常被称为阅读器(Reader)。阅读器通常位于一个 RFID 系统的标签和事件过滤器之间。知道如何与标签通信,如何从读取动作中创建底层事件,以及如何发送这些事件给一个事件过滤器,这就是阅读器的职责。

我们可以从二个视角来描述阅读器。首先是阅读器的物理组件: 你可以在电路板上找到的东西。其次则是阅读器的逻辑部份。

我们还会继续说明RFID 打印机和用具。

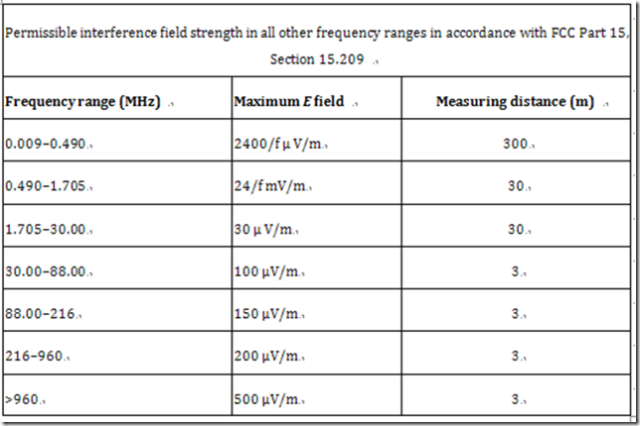

|因为阅读器与标签使用射频进行通信,所以任何 RFID 都必须有一个或多个天线。并且因为阅读器必须要与某些其他的设备或者服务器通信,所以它必须有某种类型的网络接口。通常的网络接口的例子为 10 BaseT 或 100 BaseT 以太网接口,或者 RS 232 或 RS 485 串行接口。一些阅读器甚至有 Bluetooth 或无线以太网接口。最后,为了实现通信协议和控制发射器,每个阅读器必须有微控制器或者微型处理器。下图展示了RFID 阅读器的实际成份。

图表 5‑1 READER的物理组件

虽然天线自己在概念上很简单,但是工程师一直在努力使其能够在低能量的情况下获得更好的接收性能,以及使天线工作在一些特殊的环境中。一些阅读器只有一个或者二个天线,并且和阅读器自己封装在一起;其他一些阅读器则可能在远程位置安装许多外接天线。阅读器所能控制的天线的数量的主要限制在于连接阅读器的发射器和接收器与天线之间的电缆的信号损失。 大多数安装都把天线安装在离阅读器2米左右的距离,当然更远些也是可以的。

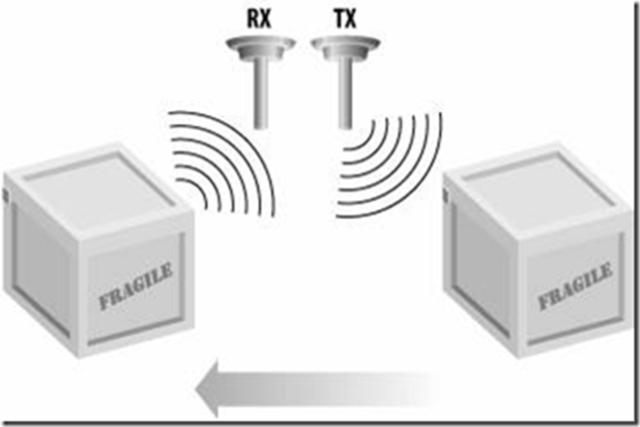

一些阅读器使用一个天线来传输和另一个用来接收。在这种配置结构中,标签针对阅读器的场的运动方向特别重要。如果发射天线位于接收天线的“靠前些”,接收天线将会花更长的时间来接收来自标签的信号。如果天线布置与此相反,标签将会花更少的事件来激励,并且位于接收天线的范围之内。下图表示了两个具有标签的包装盒在一条传送带上依次经过第一个传输 (TX) 天线和一个接收 (RX) 天线。

箭头指出了传送带上的运动方向。当它经过 TX 天线的时候,每个盒子上的标签便被激励,然后它们开始广播响应。因为RX要稍微远离传送带一些,因此RX 天线将要比其应该的时间更长些来接收到响应,如果二个天线颠倒,则意谓有标签将会有更多的被读取的机会。

图表 5‑2 接收和发射天线的最佳布置

控制一个阅读器的计算装置的复杂程度可能从单芯片的处理器到能够运行网络操作系统和允许存储大量数据在硬盘上的完整的微型计算机。前者可以嵌入到一些移动设备之中。控制器负责控制阅读器一端的标签协议,以及构成一个事件的标签读取信息何时被传送到网络中。阅读器控制器也负责管理阅读器协议中的阅读器一侧的相关处理。

如果阅读器不告诉任何人相关的事件信息,读取标签并且识别事件并没有多少用处。阅读器通过多种网络接口与其他装置进行通信。过去,大多数的 RFID 阅读器都具有串行接口RS 232 或 RS 422(点对点,双绞线) 或 RS 485 (可寻址的,双绞线)。最近,越来越多的阅读器支持Ethernet,甚至有些已经开始支持内建的无线以太网络, Bluetooth 和ZigBee 了。

图表 5‑3 Symbol的X480阅读器,具有以太网、USB以及串行接口。左边是天线接口

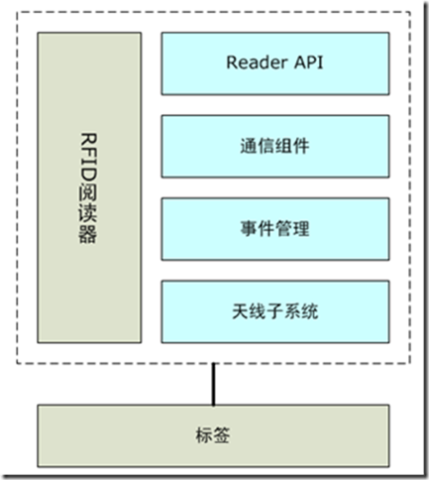

在 RFID 阅读器的控制器中,我们可以想像有四个处理不同职责的单独的子系统。下图就展示了阅读器的逻辑组件图,供参考。

图表 5‑4 READER的逻辑组件

每个阅读器都会呈现一个允许其他应用来请求标签数据、监控阅读器状态或者控制诸如电源水平和当前之建设定之类的应用编程接口。这个组件最关心的是创建发送到RFID中间件的消息以及解析来自于RFID中间件的消息。API可以是同步的,也可以是非同步的。

通信子系统主要处理阅读器可以用来与中间件通信的传输协议之上的通信细节。这也是具体实现诸如Bluetooth、Ethernet、或者专用鞋以来传输组成API的消息的组件。

当一个阅读器感知到一个标签的时候,我们称其为一个“发现”。一个不同于先前发现的另一次发现被称为一个“事件”。将这些事件进行清理称为是“事件过滤”。事件管理子系统就是定义什么类型的发现被视为事件,而哪些事件被认为足够有意义而必须立即报告到在网络上的外部应用。随着阅读器越来越智能,它们将会能够在这一级应用更复杂的处理,以减少网络流量。

天线子系统由使 RFID 阅读器能够质询 RFID 标签且控制实际的天线的接口和逻辑所组成。 这些组件要实现标签协议中的一些部分,并且与阅读器中的某些电路一起实现与标签的空中接口协议。

大多数常用的应用场合都使用智能标签(Label)。我们前面说过,智能标签就是在纸质标签的夹层中插入RFID 电子标签。这个种标签的主要好处是,对于用户,除了编码RFID 标签的身份之外,还能在纸张标签上面打印条形码和/或人可读的本文。

RFID 打印机就是能够打印可读信息同时也能够编码RFID标签的设备。记住,一个阅读器也能够 “写”一个可写的标签,因此一个 RFID 阅读器和一台 RFID 打印机之间的主要不同与对编码标签的能力无关;不同之处在于后者同时还是一台激光或者喷墨打印机。

对于小规模的应用,一个操作员可以手动应用智能标签,但是大规模的应用需要所谓的“打印-使用”的自动装置。这些特殊的装置包含一个RFID 阅读器,一台打印机,以及一个能够将标签自动粘贴到经过的物品( 通常是盒子)的自动化系统。 方法可能是使用一种空气臂将打印和编码好的标签粘贴到盒子上。因为编码标签可能会失败必须被丢弃然后重新更换,因此这些装置通常都会成对或者更多地在一起安装。目前,一般这样的设备或者系统可以在一分钟编码和粘贴30 到 60个标签。然而,在第2代(Gen2)标签开始使用的时候,这个速度可成倍上升。

图表 5‑5 PRINT-AND-APPLY 设备的部件

图表 5‑6 Zebra公司的RFID标签打印机

RFID 即打即贴设备的厂商几乎都不是RFID Reader的厂商,因此一般来说,它们都会和通常的Reader场上进行合作。即打即贴设备通常将Reader API封装到自己的API中,然后提供一种方式来访问Reader API。

虽然即打即贴 RFID 设备上的打印机与其他条形码打印机并无什么本质不同,但和办公室用的打印机相比还是不同的。这些打印机通常都是用成卷的标签,以便能够打印一个面,然后将另一面用作粘贴之用。所有的这些打印机都能够按照描述适当的标签布局的型板来打印标签。 比如,某个模板会让整个两英寸宽的条形码占据标签的下部,而顶部则打印一个公司标记。它也可能设定人可读的零配件号码,序列号和公司名字字段的位置。

即打即用设备通常包含一个RFID验证步骤和一个条形码验证步骤。 典型地, RFID 校验是通过编码该标签的同一个Reader进行,而条形码校验则是通过打印机旁边的光学扫描器运行。

这类设备一般使用某种方式将打印和编码好的,并且经过较严的标签粘贴到被标记的物品之上。但过程中需要注意静电防护的问题。

阅读器,像标签一样,也有不同的方式,并且没有一个Reader能够适合和满足所有的场合。Reader可能具有许多不同的形状和大小,支持不同的协议,并且通常必须遵照管制的要求,即意谓着一个特定的Reader可能是用于某个地区,而不适合于另一个地区。

Readers 的大小从一个英寸到一台老式台式计算机那么大都有。Reader也可以嵌入到一些手持设备甚至移动电话之中。它们也可以被固定到一个防爆机架上(固定式)。通过与天线布置的设计和安排方案,可以形成不同的Reader系统。

5.4.2 标准和协议

Reader通常遵循与他们所读取的标签相同的标准和规范。但是有些reader支持不止一种协议。有些则只针对专门厂商的标签。

5.4.3 区域差别

每个地区都有不同的无线电管制规定,包括发射功率、频率范围等等。比如, EPC UHF reader在美国是阅读915 MHz 的标签,在欧洲则是869 MHz 。因此,必须仔细了解该地区的频率管制的详细规定,以选择或者配置可用的Reader。

5.5 阅读器、天线和阅读器系统

阅读器和天线必须被安装好之后才能使用。因为通过RFID,我们试图感应现实物理世纪的特质,特定物品在物理世界中的出现或者缺席全在于安装的实际情况。因为这一个原因,每个感应器的安装是不同的。可能的变化是无穷的,但是讨论RFID 的一些原型应用则能帮助你理解各种安装情形。这些种类可能包括门户系统,隧道,手持式,堆高机阅读器和智能货架。

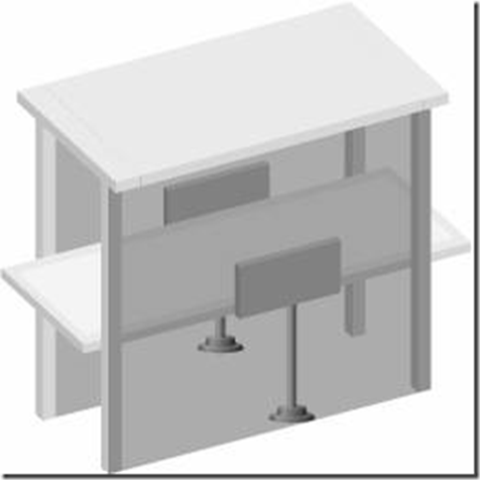

这里,词语“Portal”意味着门口或者入口,而 RFID 门闸则是天线的一种安排方式。通过这种设计,阅读器能够识别通过(进入或者离开)一个门闸的被标记的物品。这是仓库的一种通常的装备,一般安装在物品进入或者离开的装卸台的地方。它也用来识别物品在一个工厂的不同区域之间的移动。门闸系统也可以是能够移动的装置;在这种应用环境下,阅读器和天线被内置到一个具有轮子的框架上,可以被推着沿轨道或者通道移动。这一般用作装卸识别,或者材料跟踪。下图是一个典型的门闸系统。

图表 5‑7 RFID PORTAL

隧道是一个包围型的装置,通常围着一条传送带,天线 ( 有时甚至阅读器)都可能被安装在其中。隧道类似于小型的门闸,但其好处是能够形成RF的屏蔽效应,不至于干扰附近的阅读器和天线的运作。这可以用在集配线或者包装传送带上,阅读器识别每个通过该隧道的被标识物品。下图是一个传送装置上的典型隧道示意。

图表 5‑8 TUNNEL

整合了天线、控制器和通信组件的手持式阅读器能够允许操作员以方便与被标识物品的场合或者位置对其进行扫描识别。手持式 RFID 阅读器的使用与手持式条形码阅读器的使用非常相似的。并不令人惊讶,大部份这些 RFID 手持式阅读器的厂商同时也生产条形码扫描器。它们可能通过无线以太网络、射频调制解调器沟通与网络进行沟通。实际上大多数手持设备,是一个具有足够处理能力的计算机。下图是Symbol提供的一个手持式阅读设备。

图表 5‑9 带阅读器的手持设备

5.5.4 叉车阅读器

叉车(堆高机)也可以携带 RFID 阅读器,就象一个携带一个手持式阅读器的相同情形。叉车制造商开始提供 RFID 阅读器作为他们产品的可选择部件,正如他们过去已经提供的条形码阅读器或者操作员终端什么的。在叉车上添加这种阅读器设备的缺点是可靠性,以及在此类设备上加装阅读器的管制。下图 展示了一个叉车如何加装一个阅读器。

图表 5‑10 带阅读器的叉车示意图

在我们继续前进并且牺牲我们的先前努力,丢掉前面的每个技术,并且向失败举起我们的双手之前,还有一条路能够让我们能够利用从学来的宝贵经验,并且仍然远离偶然架构—那就是采用ESB。 集成的最佳实践,已经经过对集成Broker的经验被精炼,如今还可以结合建立于XML、Web Services、可靠的异步消息、以及分布式的ESB集成组件之上的基于标准的架构来一起使用。 他们一起形成一个高度分布的、松散耦合的集成架构,以提供集成Broker的所有主要功能,却没有其所有的障壁。

远离偶然架构并且使用 ESB重构到的一个统一的和一致的集成骨干,涉及到下面小结描述的步骤。

虽然ESB 确实能够传送许多类型的数据格式,但是采用XML作为应用间交换数据的手段 (图 2-2),如同已经被用在一些传统的 EAI 方式中一样,可以由很多好处。我们将会在第 4 章中看到,使用XML可以一劳永逸地隔绝全局的数据格式和接口的变更和偶然架构本身。ESB可以进一步通过检查XML消息的内容,并且控制其向何处提交,有时候还可以改变提交路径来包括可能会修改和增加数据的附加服务,一次来促进业务处理。

图表 2‑2 ESB 使用XML来作为应用间共享数据的方式

2.3.2 采用Web ervices并实现 SOA

以 SOA 的方式来思考和规划在向 ESB重构的一个基本步骤。如图 2-3 所示,服务级接口的引入在提供了一个公共抽象层来创建接口和实现之间的分离。这样就通过使用一种通用的接口定义机制,比如Web Services描述语言(WSDL),来减轻了由细粒度服务接口组成的复合业务流程定义的构造的难度。

图表 2‑3 Web 服务和 SOA 提供了一个隔离接口和实现的通用抽象层

虽然服务级接口的抽象是正确方向上的一步,结果仍然是一个路由逻辑密合于应用之内的硬连接 ( 注意在图 2-3 中,“流程逻辑”仍然黏附于应用)。Web Services中的传统智慧已经模仿了客户/服务器模式。甚至在一个Web Services分布式网络中,一个应用总是另一个 “客户”。范例用法仍然需要抽象层也包括胶水代码,比如说“调用服务X上的方法a,然后调用服务Y上的方法 b()….”诸如此类。。

Web Services实现中所确实的东西是将流程路由逻辑从接口定义和应用逻辑中分离出来观念。如图 2-4所示,ESB 就提供了那种隔离,并且仍然完全利用SOA。

图表 2‑4 ESB 将业务流程的路由逻辑从接口定义和应用实现中分离出来

通过分离接口定义和流程路由逻辑,我们已经开始看到ESB 形式的总线层(图 2-5)。通过将流程业务路由逻辑和接口定义放入总线层之内,应用能够继续自己集中于实现逻辑。 我们在第 1 章中看到过,ESB 被实际上区分为多个功能层。它为应用间的可靠的、异步的、基于消息的通信提供了一种坚固的底板。也是在这里,流程路由通过基于检查消息中的XML内容来附加的条件决策点,从而变得具具智能。这个智能路由是被可管理地定义的、可以被修改、并且可以加上增值服务,比如补充数据变换功能。ESB 提供了一个可扩展的集成服务网络,并且可以无限伸展,同时仍然可以以逐渐增加的方式进行构建

图表 2‑5 ESB 可靠地连接和协调SOA 的服务之间的交互

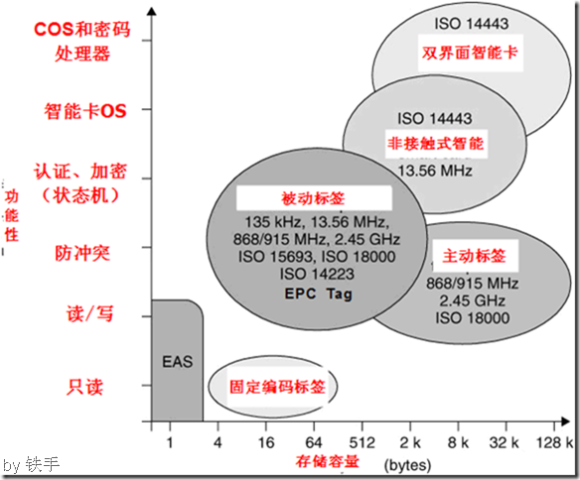

如果我们根据transponder 提供的信息和数据处理范围,以及数据内存的大小对RFID 系统进行分类,则又可以的得到另一个分类体系。这种方式的端点分别称为低端和高端系统。

图表 4‑12 RFID 系统分为中端、低端和高端系统

4.3.1 低端系统(Low-end system)

EAS 系统(Electronic Article Surveillance systems) 使用了最低端的low-end 系统。这些系统仅仅使用最简单的物理效应通过检测单元的reader来检查transponder 的可能出现。

带芯片的只读transponder 也归入低端系统。这些transponder都常具有一个永久编码的表示多个字节组成的唯一序列号的数据。如果一个只读transponder被放入一个reader的HF 场中, transponder 就会连续的广播其自身的序列号。对reader 来说是不能够寻址只读transponder的 — 这里只有从transponder 到reader的单向数据流。在实际运行的只读系统中,也有必要确保仅有一个transponder 处在reader的质询区,否则如果有多个transponders 同时发射其数据,将造成冲突。reader 将不能够监测到transponder。尽管有此限制,只读transponders 非常适合于那些只需要读取一个唯一编号的应用场合。因为只读transponder的功能简单,芯片面积可以最小化,因此可以达到低功耗和低成本。

只读系统可以运行于所有适用于RFID系统的频率。由于芯片的低功耗有效范围通常可以达到很远的距离。

只读系统通常可以用于之需要很少的数据读取或者替代条形码系统的场合。例如,生产流程的控制,货盘的标识,容器和气瓶的标识(ISO 18000),以及动物的标识 (ISO 11785)。

4.3.2 中端系统

中端系统是各种具有科协数据存储体的系统,这意味着这个区域具有最多的变体。内存容量从几bytes 到超过100 Kbyte 的EEPROM (被动transponder) 或 SRAM (主动transponder)。这些transponder能够处理简单的reader 命令来在永久编码的状态机中有选择的读取或者写入数据。通常, transponders 也支持防冲突手段(anticollision procedure),以便 多个位于reader质询区的transponders 可以同时存在而不会干扰对方,并且reader也可以对他们进行有选择的寻址。

密码学过程,比如transponder 和reader之间的认证,以及数据流加密也常用在这些系统中。这些系统也通常可以工作在所有RFID 频段。

4.3.3 高端系统

高端系统(high-end system)由具有微处理器和职能卡操作系统的系统组成。微处理器的使用使得这些系统可以采用比固化的状态机的复杂逻辑更加高级的加密和认证算法。这个领域之高端的就是现代双接口智能卡(dual interface smart cards ),它还具有一个专门用作安全的密码学协处理器。协处理器的使用减少了大量的计算时间,使得其可以使用在对数据传输加密具有高安全要求的场合,比如电子钱包,公交票务等。

高端系统几乎都运行在13.56 MHz频率。transponder 和reader之间的数据传输描述在ISO 14443。

4.4 RFID 系统的选择原则

近年来RFID的应用高潮迭现,从公交卡中的非接触式IC卡的大规模使用到零售系统使用的低端系统和物流系统中使用的终端系统。并且各种可能的应用领域还在不断的开发。

市场上有各种不同的RFID 系统。各种不同的系统,其技术参数可能根据不同的应用需要进行优化。但是这些应用领域的技术要求会出现交叠,这样选择适合的系统并不是一件简单的事情。但是根据不同的应用要求,需要考虑的4个主要因素和要求就是:

这一节将详细讨论,今天各个企业应用怎样进行集成、或者怎样没有集成。还包括对今天很多组织中很流行的集成方式:偶然架构的讨论。

在过去二十年以来,无数分布式计算模型一一登场:包括 DCE、CORBA、DCOM、MOM、 EAI Broker、J2EE、Web Services、.NET。 然而,迹象表明,不管采用何种技术,只有很少数企业的应用时很好连通的。按照来自 Gartner 公司的一个研究报告[1],这个数字少于10%。

关于应用的连通性,其他的统计数结果更令人吃惊,— 只有 15% 的应用的集成采用了正式的集成中间件。其余则使用 ETL 和批量文件传输技术,其主要以手工编写的脚本和其他定制方案为基础。关于 ETL 和批量文件传输的更多信息,以及他们相关的问题,我们在第9章讨论。

Gartner 15% 统计值提供一个关于当今的集成状态的一个令人深思的数据。那么其他85% 的应用是如何连接的呢? 一种在今天的企业中普遍存在的情形,我将其称为是“偶然架构”。所谓偶然架构就是没有人公开宣布创造的;相反,是多年积累的一种“就事论事”的解决方案。在一个偶然架构中,公司的应用被永远锁定在一个不灵活的刚性基础架构之上。然后他们又被视为是信息“地牢”,因为集成基础设施不能适应新的业务需求。 (图 2-1)

大多数集成尝试都从某个深思熟虑的设计开始,但是经过一段时间后,其他的部分好像都各就各位地“集成”了,但是手工编写的代码却早已飘移出原来的内容之外。经过逐渐进行的螺栓和补丁,所谓整合的系统已经失去了其原来的设计完整性,尤其是如果系统是被很多的人来维护的,而他们对最初的设计意图可能没有很好地沟通。事实上,这种“就事论事”的方法将完全失去集成的一致性,因为工程师总将是“只是做一点点修改”作为解决问题的权益之计。最后甚至对找出那些地方做了修改都变得非常困难,更不要说要理解这些结果导致了那些方面的副作用影响。在一个部署系统中,这可能会对你的业务造成损失惨重的悲惨结果。

对集成遵守标准能够为你创建一个针对所期望功能的基线来遵从。如果基础设施是专有的, 不基于标准的,那么随时间变化保持计划的设计和指导原则就变成棘手问题。虽然也可以构造专有的平台并且变通规则,但是这通常又导致更加“多样性”的后果,结果更加锁定于其上。然而,你应该记住的是简单地遵守标准并不必然地阻止你构建一个偶然架构。

图表 2‑1 偶然架构将永远使公司的应用成为“信息发射井”

在偶然架构背后的技术是各不相同的。图 2-1中的实线、虚线和点划线表示了连接应用的不同技术。这些技术可能包括 FTP 文件传输、直接的socket连接 、专有的MOM、以及有时是 CORBA 或其他类型的远程过程调用(RPC) 机制。某些定向的点对点解决方案可能已经使用了XML信封定义,或者基于SOAP或者其他什么机制的技术,来为集成的应用之间承载数据。

图中间的集成Broker表示了在部门级的层次连接应用的一个岛屿。然而这并不意味着它能够连接任何事物。集成Broker通常只是结交给基础设施中的某一块,因此资金丰富的项目可能会取得适度的成功,但是它们再也不能与其它所承诺的部分进行很好的集成。

偶见架构表现为得到一个刚性的,不能对集成提供一致的、持久的基础设施。它不能如其应该达到的效果那样很好地解决你的组织性的问题。要改变偶然架构一直以来就是个挑战,因为点对点的解决方案的数量不断在增长。这通常也意谓着应用之间的互相依赖性是紧密耦合的。使应用中的数据的表现的修改意谓着你还必须修改共享该数据的其他所有应用。这就限制你快速地改变你的业务流程,以适应变化了的或者新的业务机会。这些紧密耦合的、硬连接的接口不仅仅是偶然架构的问题。因为控制流、业务应用之间的通信的编排被硬编码进应用本身之中,这进一步导致了复杂化。这些都增加了系统之间的紧密耦合和脆弱性,使变更业务流程更加困难,并且导致了厂商所定。

偶然架构的先天技术不足队组织中的人力协调问题具有推波助澜的作用。不管问题是紧密耦合的接口还是硬编码的流程编排,要想回头或者对其进行较大的翻新改造简直是一件恐怖的事情。这经常需要安排大量的会议,和属于不同项目的不同的开发组的人们开会,就紧紧对要做什么以及何时做这类的问题达成一致。如果应用,以及他们分属的开发项目组,分别处于不同的地理位置和时间区,应用改变所需的协调问题则会变得更加困难。

有时某些应用程序被视为“遗留”系统,对他们你是不愿意或不能够对其进行多少修改,因为它们已经进入维护模式。我们通常说,“遗留系统”的一个定义就是那些你昨天刚安装的系统。即使你对自己开发的应用具有完全的访问和源代码的控制权,当开发人员继续进行其他项目或离开公司的时候,对其进行修改也是非常困难的。我们将会在第 4 章中看到, ESB 大大地减少了随时间变化,修改数据模式和格式所带来的影响。

即使你已经对跟踪和修改应用数据及其接口建立了良好的公司实践,偶然架构仍然还有其他缺点。使用不同的连接技术意谓着安全模型可能是混杂的,所以没有确定的方式来建立和执行公司级的安全策略。 对插入新的应用没有一致的 API可以依赖,而且没有基础来在棋上构建公司关于集成的最佳实践。最近与一些领导的专家进行了交流,总结了偶然架构的下列各项问题:

应用之间的通信或许能得益于异步的消息的可靠性。如果一个大型业务流程中的某两个应用之间的通信连接失败,整个业务流程可能会事务性地返回或者重启。我们将会在第5章学到更多有关松散耦合的、异步的可靠消息的更多内容。

不管你是否你已经有了一个预先的性能规划并且试图分析一个现有的性能问题,由于偶然架构的许许多多的子系统和他们各自的运行特征,这个工作是极其困难的。通常的做法是采用混杂的、“投入资源到其中,直到它能正确运行”式的解决方法,这将造成磁盘、处理器、内存等上面的过度开支。

没有哪个单一方法能够提供充分的诊断和报告能力。 意外架构需要很多具有很高能力的维护人员围着所有有缺陷得生产系统转,这将导致整体拥有成本 (TCO)的急剧上升。各部分实现的方式差异越大,在其失效时需要用来解决它们的问题的专家经验就越宽。另外,建立一个基线来描述期望的正确行为也是一个挑战。

没有任何方式能够保证这个泥潭中的所有组建都能够满足你的关于可接受的冗余、弹性和容错度的定义。这意谓着要为依赖于后段系统的新功能定义可达到的服务级别协议 (SLAs) 是很困难的。

如果你的系统携带又能够收费的帐单数据 ( 比如电信),那么账单数据的利息就可以被丢失在偶然架构之中。因此,你可能会损失收入并且还一点都不知道。

没有一致的方法来监控和管理一个偶然架构。假定你的整合应用系统必须运行 24/7 ,而且你的职员负责关注运行监控工具,并且做出纠正。这些工具将不会以相同的方式工作,那么在无数不同的小方案的基础上进行培训 ( 和再培训) 将是非常昂贵的事情。简单地安装企业级的运行管理工具并不能自动地将自省能力提供给集成基础设施,并且偶然架构通常并不能提供所有可能需要的控制点。

总而言之,偶然架构表现为一种刚性的、高成本的基础设施,并且不能满足你的组织变更的需要,还要承受以下缺点的痛苦:

- 紧密耦合的、易碎的、对变更不灵活的

- 因为多个点对点解决方案导致的昂贵的维护负担

- 修改一个应用程序可能影响其他很多应用

- 路由逻辑是硬编码到应用程序之中的

- 没有通用的安全模型;安全是混杂的

- 没有通用的 API(通常)

- 没有通用的通信协议

- 没有建立和构建最佳实践的通用基础

- 难以支持异步处理

- 不可靠

- 没有对应用和集成组件的健康监控和部署管理

如你所知,偶然架构的创建已经有些年头了,要替换和解决它并不是一蹴而就的事情。随着继承项目的需求的增加,解决方案应该更加柔性的、简单、以及运行便宜,而不是其他什么东西。偶然架构给了你的那些敏捷的竞争者得到好处,而你却不能够在一个合理的时间范围内实现新的业务机会。

你需要一个内聚的架构,面向实践、标准来解决着大量的问题。ESB 提供了架构和基础设施,并且使你能够逐个项目的基础上采用它。采用 ESB 并不是全有或全无,推倒重来式的方式。而是,你可以渐进式地采用它,同时还能利用你的现有资产-包括偶然架构和集成Broker,以一种“留下而分层”的方式。

2.2.3 ETL,批量传输,和 FTP

提取、转换、和载入 (ETL) 技术,比如 FTP 文件传输和每夜批处理式的集成在今天仍然是最流行的方法。

这通常涉及到将位于各个应用中的数据打包然后上传这样的操作。问题是有很大的可能在应用间的数据失去同步。一个失败的打包上传的处理程序可能要花上一天的时间。在京及和业务全球化的情况下,系统以24/7 的方式运行,再也没有了“夜晚”的概念,那你得批处理又该在何时执行呢?

其他问题也可能与每夜的批处理相关。因为批处理的反应期问题,在分析关键业务数据的时候,最好的情形是24 小时轮转时间。这一延迟可能严重地阻碍你对随时变化的业务事件进行反应的能力。

有时,一次跨越多个面向批处理系统的端对端处理处理甚至会花费一整个星期才能完成。处理从源头到目标的数据的总体潜伏反应期完全阻止了收集具有意义的,反应目前业务情形的数据的洞察力。比如,在供应链的场景中,这将导致你永远不知道你的库存的真实状态。

第 9 章将会呈现一个通过FTP进行成批传输的技术和业务意义的案例研究,并且会研究ESB如何能帮助你逃脱偶然架构的困境。

2.2.4 集成Broker

集线器-和-插头的集成Broker,或者EAI Broker,提供了偶然架构的替代。集成Broker是从上世纪90年代出现在,现在已经被植入到MOM主干或应用服务器平台之中。

集成Broker市场的一些公司包括:

- SeeBeyond

- IBM

- webMethods

- TIBCO

- Ascential (Mercator)

- BEA (more recently)

- Vitria

集成Broker能够使用一个集线器-和-插头架构帮助偶然架构提供应用之间的集中路由。此外,他们还允许使用业务程序管理 (BPM) 软件将业务流程从下层的集成代码中分离出来。到此为止,所有的都是好消息。

然而,对集成Broker方式也有缺点。一个集线器-和- 插头拓扑不允许对局部集成域之上进行局部控制。构建在一个集线器-和-插头拓扑之上的BPM 不能够建立跨越部门和业务单位的业务流程极其编排。 集成Broker也可能受限于下面的MOM不能越过物理的LAN网段和防火墙的能力限制。

有许多公司已经在其集成策略中采用了集线器-和-插头的集成Broker解决方案。 这些技术具有较高的成本,并且成功也值得怀疑。1990 年代后期的昂贵集成Broker项目已经取得了名义上的成功,但是将组织置于专有的集成域的井中。一项Forrester在2001 年十二月发布的研究报告[2] 展示了下列各项统计:

- 集成项目平均 20+ 个月才完成

- 少于 35% 的项目能够准时和在预算内完成

- 35% 的软件维护预算被花费在维护点对点应用连接之上

- 在 2003 年, 全球 3500 家企业平均期望花费六百四十万美元到集成项目上

这项研究还是在EAI 在它的最尖峰的时候进行的,而且几乎没有迹象表明这一数字在那时候起之后得到了改善。注意一年六百四十万美元是公司会在集成项目上花费的平均数的一个预测。当于这些公司的领导们交流这些问题的时候,我进行了一个一般性的求证。

照今天的预算标准来看,EAI Broker项目是很昂贵的。集成软件费用很贵的,通常单独对于软件许可费用,每个项目的价格范围就在从 $250,000 到一百万美元不等。这还不算一起的咨询服务组件,而这个组件的价格往往是软件许可费用的5到12倍。

集成Broker高昂的启动成本又被另一事实所进一步恶化,即从一个项目中学到的知识不能很好地转移到下一个项目。由于传统的 EAI Broker技术的专有特性,通常具有很陡峭的学习曲线,对于每个项目来说,有时候实6个月。要试图弥补这个负担的通常方式是聘请事前对专有技术经过培训的特别的顾问。当然,高特殊性=高价格。这是高昂咨询费用的一个重要组成部分( 另一个大的组成是技术安装、配置、部署、和管理的复杂性)。并且一旦项目完成,顾问就不见了。

集成项目的实现时间普遍是在 6-18 月之间。这意谓着。根据事前针对短期设定的标准、以及项目资金,实施时间吃掉了项目原本想要利用的策略性窗囗。

集成Broker的专有性质,以及高昂的咨询费用通常导致供应商锁定和重启后续项目的巨大成本。这意谓即便对于成功的项目,增长和伸展也是令人恐惧的。而且在你对你的供应商或者实现心生不满的时候,你也得面对到底是就目前的情况继续走下去,还是选择完全重新开始,雇用更多的咨询顾问或者投入另一个新的学习曲线之间左右为难。因为所有这些,一些IT组织通常留下了一些难以再集成到其他项目的“集成孤岛”。总而言之,集成Broker已经证明是偶然架构里面的老套技术,而并非它的解决方案。

当我们更详细地讨论集成Broker的时候,我们将看到导致这里所列的问题的技术屏障。另外,许许多多的非技术因素也导致了对采用ESB的需求的增长。

[1] [2]来自 Gartner 公司的统计,"集成Broker,应用服务器和 APSs,"10/2002.

[2] [3]来自 Forrester 研究的统计学,"减少集成费用,"12/2001.

最常见的构成形式称为是disk (coin), 即transponder位于一个圆形的ABS注塑的腔中,至今从几毫米到10 cm 左右。中间通常有一个紧固螺钉孔。材料上除了ABS注塑之外,还包括polystyrol 或者环氧树脂等已达到更大的温度适应范围。

图表 4‑1 盘状transponder的不同构造。

玻璃transponders 可用于将其植入动物皮下一边进行识别和定位等。

图表 4‑2 玻璃体glass 的transponder,用于动物识别等。

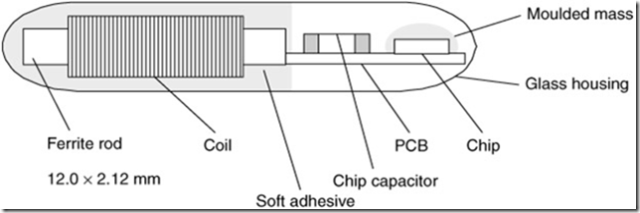

长度大约为12-32 mm 的玻璃管包含一个安装在PCB载体上的微芯片和一个平滑电源电流的芯片电容。而transponder 则围绕在一个铁酸盐芯棒之上,厚度大约为0.03 mm 。这些内部足见嵌在一个软的粘合剂上以达到较强的机械稳定性。

图表 4‑3 玻璃体transponder 的结构

塑料包装主要用于那些特别需要高度机械需要的场合。这种容器可以很容易的集成到其他产品中,比如 汽车防盗系统的车钥匙之中。 (图3-5)

图表 4‑4 塑料封装的Transponder

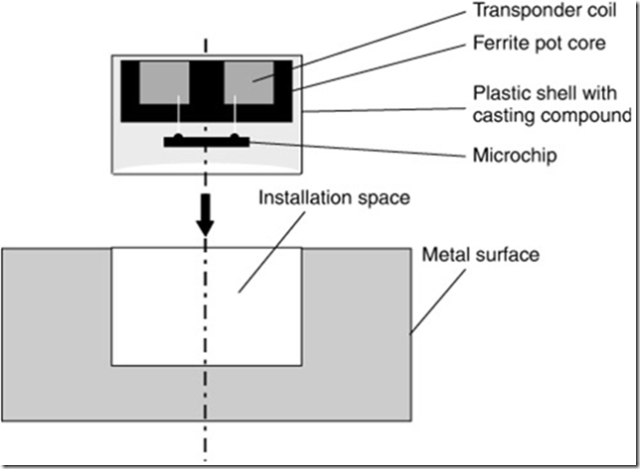

对于安装到金属表面的transponder 需要特殊构造。transponder coil 被绕在一个铁酸盐芯棒之上。transponder 芯片则安装在芯棒的反面并和transponder coil相接处。

为了取得充足的机械强度,抗震动和耐热性, transponder 芯片和芯棒都要使用环氧树脂铸入一个PPS 外壳中。用于工具的transponder 的外部尺寸和装配面积由ISO 69873 进行标准化。而用于气瓶的transponder 则需要不同的设计。展示了一个安装在金属表面的transponder 的机械轮廓。

图表 4‑5 采用ISO 69873标准格式的Transponder,用于工业自动化场合。

图表 4‑6 安装与金属表面的Transponder的机械轮廓图

Transponder 也可以集成到车辆防盗或者高安全门禁所需的机械钥匙之中。它们通常基于塑料封装的transponder并注入一个钥匙体中。

钥匙化的transponder设计被证明是一种门禁和物理安全访问的流行做法。

图表 4‑7 钥匙状的RFID访问控制系统

ID-1 格式在信用卡和电话卡中最为常见 (85.72 mm x 54.03 mm x 0.76 mm ± tolerances),也逐渐成为RFID系统中的非接触智能卡的常见形式。(Figure 2.11)。这种格式的主要优点是比较大的线圈区域,这样也增大了智能卡的适用范围。

图表 4‑8 非接触IC卡的轮廓

非接触智能卡在transponder 上叠片覆盖了四层PVC膜。每一层膜都使用100°C度以上的高温和高压进行烘烤以产生永久的结合。ID-1 格式的非接触智能卡还适合于进行广告传播和艺术装饰。

但是并不总是一定能够保证ISO 7810中为ID-1卡所规定的0.8 mm 的厚度。特殊需要的微波transponders 就要求更厚一些的设计,因为这种设计通常将transponder 插入两个PVC 外壳之中或者使用ABS注塑的方式进行封装。

图表 4‑9 塑料封套内的微波transponder

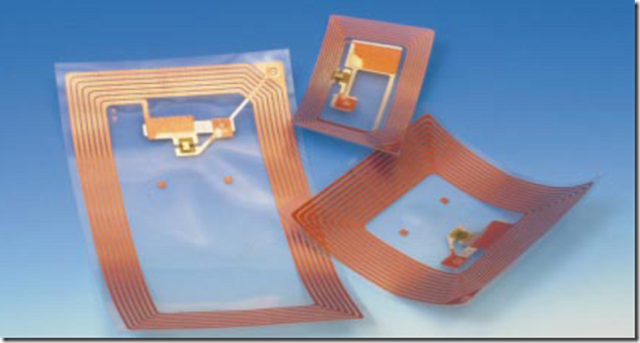

术语smart label 指的是象纸张一张薄的transponder 格式。在这种格式的transponder中, transponder coil 被用于使用丝网印刷或者蚀刻的仅0.1 mm 厚的塑料薄膜上。这样 foil通常被层压在纸张上并且表面涂上一层粘合剂。transponders 通常以卷状的不干胶的形式提供,以便可以适用于行李、包裹或者其他货物的形式。(Figures 2.14, 2.15)。因为不干胶标签可以很容易的重印,因此还可以很简单的将所存储的数据和标签表面的条形码项联系。

图表 4‑10 智能标签(Smart Label)

4.1.9 芯片上线圈

前面所述的构成格式中, transponder都是由一个充当天线的transponder coil 和一个transponder 芯片所组成。而transponder coil 则通过常规的方式绑定到transponder chip。

图表 4‑11 一种由安装在很薄的塑料薄片上的transponder线圈和transponder 芯片构成的智能标签

除了这些主要的设计,还存在一些应用特定的设计形式。比如用作比赛计时的“比赛信鸽transponder”。Transponder 还可以根据客户的需要进行定制。最好的形式可能是玻璃或者PP transponder。

RFID 系统的最重要的区分准则就是reader的工作频率,物理的耦合方法和系统范围。RFID 系统工作与很宽的不同的频段,从135 kHz 的长波到5.8 GHz 的微波。并使用电、磁以及电磁场作为物理耦合方法。最后,有效范围则从几mm到15 m。

对于很小的有效范围,通常小于1 cm的RFID系统,一般称为紧密耦合系统。为了运行, transponder 必须要插入reader 中或者接触其表面。紧密耦合系统一般使用电和磁场进行耦合,理论上可以工作于任何需要的频段,从DC 到30 MHz,因为transponder 的工作不依赖于场的辐射。紧密耦合可以得到充足的电源供应,所以即使微波和没有经过功耗优化的微处理器也可以工作。紧密耦合系统主要用于那些有严格安全需求,但是不需要太大范围的场合。比如电子门禁系统和非接触智能卡支付系统。紧密耦合系统采用ID-1 格式的非接触智能卡体系(ISO 10536)。但是,在市场中,其重要性正逐渐降低。

系统读写范围达到1 m 的RFID系统称为是远耦合系统。几乎所有远耦合系统都是基于磁感应耦合方式。 这些系统也被称为是inductive radio systems。 另外也有一些远耦合系统采用的是电容耦合方式。如今销售的RFID中至少90% 的是感应耦合系统。因此,市场中也有非常多种的这种系统存在。因此,也有一系列标准来规定用于各种应用的transponder 和reader 的技术参数,比如非接触smart card, 动物识别和工业自动化领域。它们还包括接近耦合(proximity coupling )(ISO 14443, contactless smart card) 和邻近耦合 (vicinity coupling system) (ISO 15693, smart label 和 contactless smart cards)。大多使用低于 135 kHz 或者 13.56 MHz 的频率作为发射频率。一些特殊的应用 (如 Eurobalise) 也运行在27.125 MHz上。

有效范围远大于1m的RFID系统称为远距离系统(long-range system)。所有远距离系统都在UHF 和 微波波段使用电磁波。绝大多数这种系统由于其物理原理都使用后向散射系统。也有一些在微波波段使用表面声波transponders 。所有这些系统都工作在UHF 频段的 868 MHz (Europe) 和915 MHz (USA) 以及微波频段2.5 GHz 和5.8 GHz。通常3 m 的范围可以使用被动(无电池)的后向散射式(backscatter) transponder达到,而15 m 或者更大的范围则可以使用主动(内置电池)的后向散射式transponder达到。但是,主动transponder的电池并不用来作为在transponder和reader之间的数据传输提供电力,而是为微芯片和所存储的数据的保持提供电源。至于两者之间的数据传输所需的电力则主要是由从reader 接受的电磁场的能源提供。

各种因素,包括技术和业务层面的,导致对新的集成方式的需要。有许多新的业务驱动因素,比如经济条件的改变、新的革命性的硬件技术比如射频识别标签 (RFID)的出现、法规管制的遵从,都预示着从业务视图来看,应用集成和数据共享都要发生重大变革。这些驱动好像与企业中目前的集成状态不一致子,并不象你所想的那样超前。当我们在这一章中详细研究的时候,大多数应该只是简单集成的项目不能很好集成,主要是由于缺乏能够广泛采用的一致的继承策略所致。

下面是影像着对更大规模的集成解决方案的需要的各种需要:

这些已经改变了IT花费的形式。经济因素导致IT部门主要集中于使事情能够与他们当前已经有的应用一起工作。

调查结果表明集成继续处于CIO的优先序列的最顶层。

Sarbanes-Oxley法案、PATRIOT法案、以及 FCC 法规都强迫公司建立一个必须的内部基础设施来比以前一样更加详细地跟踪、路由、监控、和获取业务数据。

STP 的目标是消除业务流程的无效率,比如数据的人工再输入、传真、纸面邮件、或者不必要的数据批量处理。在行业中,比如金融服务,这可以帮助达到几乎零反应期的交易处理。

被视为下一代条形码的革新, RFID 可能会产生大量的新型数据,然后这些数据需要被路由、变换、聚集,和处理。

不幸的是,公司的集成环境的目前状态在这些领域几乎没有取得什么进展。这又使得业界领袖不得不重新寻找更广泛的集成解决方案。而有关集成的目前状态的问题包括:

这阻碍了企业向自动化业务流程进步,然后由阻碍了其对不断变化的业务需求的快速反应。

偶然架构是一种一直使用的事实上的集成方式,其结果是没有连贯一致的公司级的集成策略。这表现为老是要留下点对点的集成、每一个都有其自己的连接和集成风格。偶然架构表现为不连贯的脆弱和刚性架构、并且不能经受集成环境的新的附加条件和变化。

使用FTP文件传输和每夜批处理的方式进行提取、变换和载入 (ETL) 的技术仍然是今天“集成”最流行的方法。 这些处理涉及到每夜对各种应用之上的数据进行打包上载的操作。由于这种做法的潜伏反应期和错误率,组织从来不会不真正拥有对它们的关键数据的好的快照。

上世纪90 年代后期,昂贵的集成Broker项目看似成功,但是给组织留下了大量专有的集成领域难以消化。

这章将会详细讨论这些因素。除此之外,它将会解释通过逐渐采用重构到ESB的好处,同时使用学习自集成Broker技术的最佳实践。

经济因素导致IT部门主要集中于使事情能够与他们当前已经有的应用一起工作。在Y2K之前,大多数公司都把它们的主要花费集中在准备应付 Y2K之上,包括购买打包的没有Y2K问题的应用。

后来的经济低迷时期,不管是否归结于后Y2K时代、Internet泡沫破灭时代、9/11、或者战争的不确定性,都已经导致了IT花费的急剧变化。这已经有对集成造成了特殊的冲击,不管是正面的还是负面的。IT预算和前 Y2K时代相比已经今非昔比。再也不会出现IT经理手中握着对集成Broker软件和服务的数百万美元预算,并且还要花费18-24个月的时间来等待项目结果这样的事情了。IT花费现在变得都要通过执行层,每一个项目都要经过仔细审查。只有对业务生存能力至关重要的项目才能得到资金。公司在每一个项目的基础上要求在3-6个月的时间片内得到切实的效果和投资回报,虽然他们仍然维持着改良整体运行效率的策略目标。

新的节俭时代并没有减少对业务流程的改进和对集成的需要。 业务层面的驱动仍然存在;减少业务周转时间需要,减少存货水平的需要,消除重复IT服务的需要,如此等等。

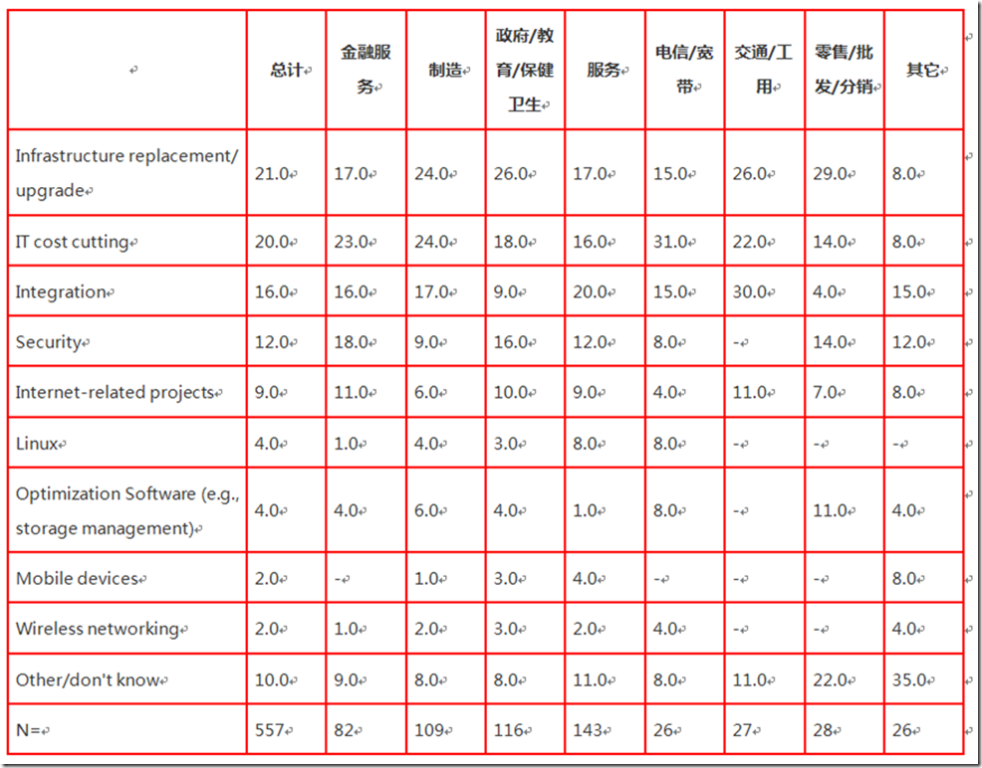

IDC的一分报告指出[1] 他们调查了557个CIO关于他们2004年事情的优先级。关于集成报告中这样说:

在2003年6月举行的IT和执行层交流会上,关于什么可以被称为“市场推动”趋势的问题,集成已经成为2004年IT规划中比安全具有更高优先级的事情。

报告同时指出,集成和安全分别占第三和第四位,在最高的CIO优先级的列表中,仅仅排在“基础设施替换/升级”和“IT费用削减”之后。

总体百分比则受到了有 21% 的“中间市场”公司将集成的重要性排在前面的影响,甚至超过了“减低成本”和“基础设施替换/ 升级”。表 2-1 战士了这个问题的答案:“ 下列各项问题,你认为在 2004 年终期待有最高的优先级吗? 选择一个。”

[1] IDC,应用开发中的集成标准趋势: 着全赖于“开放”的真正含义,2003 年11月 (文件 #30365) , http:// www.idc.com 。

有时候,对集成的需要在强加于你的,不管你是否喜欢它。 甚至在困难时期,当预算紧张时,为了集成目的而对基础设施进行修补也一定要遵从政府的法规管制。 如大部分它人们会证明,不有而有很多的仅仅继续尝试维持状态.为新的集成策略担忧。 然而,没有像有者监牢时间和强烈的罚款视野得到资深的管理注意。

由于范规管制的问题,一些行业的公司必须向竞争者提供信息,并且对信息访问进行审计。比如,在电信业中,负有职责的电信营运商(ILECs) 应该提供信息给竞争的 LECs 。能源公用事业也应该提供账单信息给竞争者。保健机构和隐私法律需要跟踪客户记录访问以供审计之目的。这需要你的分离的数据能够以标准的协议和以标准的格式轻易被访问。

下面是一些领域,在其中法规遵从是个驱动力。

一个 FCC 法规要求所有的电讯提供商和地方性的向地方性的营运商暴露他们的客户数据的某些部分。 一主修电讯供给者正在有强烈的罚款欺骗它为不遵从这一个需求。很明显,甚至一家主要公司也不能够负担得起继续基础上支付那么多的钱。与法律要求的共享信息相关的许多问题和高额成本,并且过滤掉那些法律不要求的部分。因此,一个过分单纯的方法不能同时满足法律要求又能保护敏感的公司数据。你需要又细粒度的过滤器和有选择的数据变换来只提供必需的数据 (也许只有在最后的一分钟) 来最小化你的竞争者可能访问所导致的对你的数据的利用。所有这些都需要有对业务流程的细粒度的访问和控制。

电信提供商需要一个基于标准的、能够伸展到小的电信提供商的集成解决方案,使用较小的电信商也能够采用来作为集成策略的各种协议。为了满足这个需要,公司最终采用 ESB 。

2002年颁布的Sarbanes- Oxley 法案旨在通过改善公司信息披露的准确性和可靠性来保护投资者,它强制了新的报告需求,并且对公司的决策者和他们的企业引入了更高的问责性。 遵从Sarbanes- Oxley 法案需要面临一些真正的挑战。包括费用考虑,后勤复杂性,数据收集和管理问题,以及正确的数据的及时报告,不管数据存在于哪一个企业之中。

美国联邦政府已经设定一个目标 在2003 之前变成无纸化。在2003年一月的美国政府CIO高峰会上,Brand Niemann,CIO理事会XML Web Services工作组的主席,对美国政府的集成中采用XML的驱动力是这样说的:

1998年的政府文书工作消除法案,要求联邦政府机构在2003年10月前,如果可行,允许与政府打交道的个人或者实体能够有选择地向政府机构电子化地提交信息和进行交易处理,或者如果可行,允许维持电子记录。

法规遵守产生了巨大驱动能量,并且集中于跨越整个政府机构集成后端应用和数据源。当我们在第 11 章讨论门户环境中的ESB 的时候,ESB能够在门户服务器和多个后端应用之间扮演媒介中介而提供重要的价值。

2.1.3.4 直通处理 (STP)

直通处理 (STP)意味着对于跨越整个系统和组织的业务流程的事务性数据只需要输入一次。在其他行业中, STP 可能被称为“流通供给”、“无纸采集”、“lights-out”或者“hands-free”处理。

达成 STP 的目标要消除业务流程的无效率,比如数据的手工重新输入、传真、纸面邮件、或数据的不必要的批处理。今天阻碍 STP 的事物的例子包括将采购订单重新输入到信用卡验证系统,或者周期性处理的数据分批。

在金融服务、电信和公用事业中,STP 是一个主要驱动。在金融服务中,“T+1”的目标是将交易数据沉淀一天。自动化程序运行可以帮助公司在整个订单和贸易的生命周期中减少成本,更快捷地服务客户,以及更有效地管理业务风险。

2.1.3.5 射频识别标签 (RFID)

射频识别标签(RFID) 正在改变企业跟踪其整个供应链中各处的货物和供应的方式。RFID标签还承诺能够通过消除人们打开外包板条箱和托盘扫描条形码内容的需要从而自动化供应链。装备有RFID标签的货物通过安装在仓库或者装货码头的阅读器时,会差生大量的消息,而这些数据又将会产生大量的需要被捕捉、路由、变换和输入到其他队业务有意义的应用之中的数据。

零售卖场中装备有RFID阅读器的“智能货架”能够自动跟踪货架上的货物数量,并且在货架存量低于标准的时候自动产生补货的订货命令。这些货架阅读器也会知道,消费者从货架上拿起一件商品平,然后可能又因为另一种商品而将它放回货架。这种类型的数据对于那件重新放回货架的商品的制造商来说也是很有价值的。

领导零售商,比如Wal- Mart和 Tesco、和美国防卫部,已经对齐大型供应商强制要求在大外包装级别装备RFID标签了。其最终目标是要驱动标签本身的价格下降,使得最终对每一但见商品,比如一把牙刷或者一罐苏打,进行RFID标签识别变得可行。这样将大大增加在一个托盘经过阅读器是所产生的消息数量。这种数据量在人工扫描外包装上的条码的时候是不会产生的。当一个托盘经过阅读器的时候,ESB能够作为因为而缠身的爆发性数据的缓冲以便能够准确捕获这些数据。那些没有针对这种数据量进行设计的应用可以得到ESB 的消息层的保护,它能够将工作量分配到多个后端系统,或者进入消息队列排队,直到其能够被处理。

因为个体物品级RFID标签而导致的消息的粒度更细,对那些没有针对处理超过大包装级别粒度的数据的应用也是个问题。ESB 能提供殊的缓存、聚集和变换服务,以便能够将收集更细粒度的数据,并将其聚集为大包装级别的数据,以便那些应用能够读取。

EPCglobal 组织正在促使 RFID 标签、阅读器、以及将阅读器整合到应用的软件的标准化。为了要广泛地共享 RFID 数据,需要对整个供应链中的相关应用和阅读器网络定义集成规则。而为了避免网络中的RFID 数据洪水,过滤和聚集规则应该尽可能地分布到最靠近RFID 事件的产生点。ESB 是一个很好的管理和配置那些控制数据流得规则的理想远程集成平台。

RFID 系统存在着无数的变体,也存在许多开发和制造商。如果想要对RFID系统有一个整体的了解,必须首先知道如何区分这些不同类型的RFID 系统。

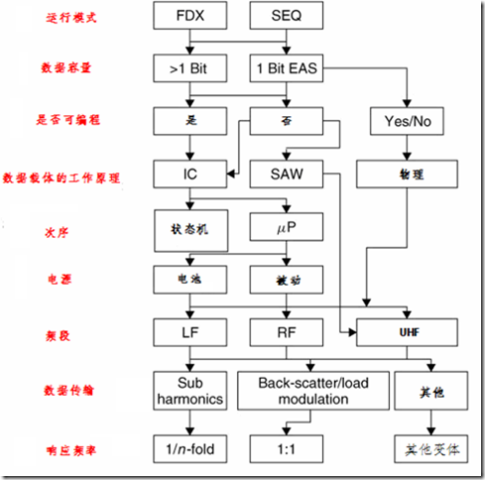

图3.1是一个RFID体系分类的示意图。

图表 3‑4 各种不同的RFID系统

RFID系统的运行基于两种模式:全双工(FDX)/半双工(HDX)模式和顺序模式 (SEQ)。

在全双工和半双工模式下,收发器的响应在阅读器的RF域打开的时候是按广播方式运作的。因为从收发器到阅读器天线的信号和阅读器自身信号相比是非常微弱的,所以必须采取适当的传输方式来将收发器的信号和来自于其他阅读器的信号相区分。实践中,从收发器到阅读器的数据传输采用负载调制(load modulation)的方式,它使用副载波,以及阅读器传输频率的分谐波。

对此对应,顺序方式使用在阅读器RF域按规则的间隔关闭的场合。这个间隔将被收发器识别,然后被用来从收发器向阅读器传输数据。这种方式的缺点是,如果传输终端则收发器将失去电力,所以必不采取其他备用供电方式或者电池以保证收发器的供电的平滑性。

RFID 收发器的数据容量通常从数byte 到数K byte。所以1-bit 收发器则是这种规则的例外。实际只有1-bit的数据量已经足够用来向阅读器标识两种状态了: 即“收发器在域中”或者“收发器不在域中”。当然,这对于满足简单的监控或者信号发送功能已经足够。因为1-bit transponder 不需要电子芯片,这些transponders 便可以非常便宜的制造,甚至几分之一美分的价格。基于此原因,所以在Electronic Article Surveillance (EAS)系统中使用了大规模的1-bit transponder以保护货物在商店和交易中的状况。 如果某人试图将为付款的商品带离商店,那么装载出口的阅读器将识别到'transponder in the field'的状态,并采取必要的反应。而在正常收费后,1-bit transponder 将被去除或者予以禁止。

能否将数据写到transponder 中向我们提供了另一种分类RFID 系统的方式。在简单系统中, transponder的数据记录通常是简单的序列编码,并且可以是在芯片制造时写入的,而且在随后不能修改。用来存储数据的主要的方式是:在感应耦合的RFID 系统中,EEPROM占了统治地位。但是其缺点是在写操作时功耗很高,以及有限的写入周期寿命限制 (通常是100 000 到1 000 000)。FRAM最近也被用在隔离的场所。FRAM的读取功耗是EEPROM的100 分之1,而写入功耗则比后者低1000 倍。但是其制造比较困难,因此限制了市场的广泛使用。

特别是在微波系统中,则普遍使用 SRAM来作为数据存储媒介。其优点是极快的数据读写速度,而缺点则是必须要使用辅助电力供应以便保持数据的持久性。

在可编程系统中,对存储器的读写访问和其他读写授权必须由数据载体的内部逻辑进行控制。在最简单的场合中,这些功能可以通过状态机来实现。状态机也可以是下复杂的逻辑顺序。但是状态机方式则不够灵活,因为以编程状态的变更必须要随之进行芯片电路的变更。实际应用中将导致芯片重新布局,并产生额外的费用。

微处理器的使用可以改善这种状况。在处理器制造时,将使用掩模的方式采用一个操作系统来管理数据。因此变更可以更加便宜的实现,并且软件可以重新编程以适应不同的应用。

对于非接触式智能卡来说,使用状态机的数据载体一般存储卡(memory card),而与之对应的则是处理器卡(processor card)。

这里还应该提及那些使用物理效应来存储数据的transponder。包括只读表面声波transponder 和通常可以禁止(设置为0)但是不能重新激活(设置为1)的1-bit transponder。

RFID 系统的一个重要特征是transponder的供电。被动transponder 自身没有电源,因此操作被动 transponder 所需的所有电力必须来自于reader的电/磁场。相反,主动transponders 自己有辅助供电措施,如电池,可提供其自身运行所需的部分或者全部电力。

RFID 系统的主要特征之一是系统的运行频率和有效范围。RFID 系统的运行频率是reader 所发射的频率。而transponder 的发射频率则不重要。在大多数情况下,它和reader的发射频率是相等。但是, transponder的发射功率通常设置为比reader的发射功率还要低10的几次方。

将不同的发射频率分为3个主要频段:LF (低频, 30–300 kHz), HF (高频)/RF 射频 (3–30 MHz) 和UHF (甚高频, 300 MHz–3 GHz)/微波(>3 GHz)。 根据有效范围的进一步区分还可以将RFID 系统区分为紧密耦合(0–1 cm), 远耦合(0–1 m), 和长距离耦合(>1 m) 系统。

从transponder 发送数据到reader的方式可分为3类:

- 使用反射或反向散射(即对应于reader发射频率的反射波的频率→ 频率比1:1)

- load modulation (reader的场受到transponder的影响 → 频率比 1:1),

- 在transponder中使用分谐波(1/n fold) 和谐波的产生(n-fold) 。

将标签附加到被标识的物品有多种方法。通常手工方式是最明显和最有效的方法。在条形码的使用场合,经常使用一种打印机来打印好标签然后通过某种方式在物品通过装配线上的某点的时候粘贴到物品上,对于Smart Label类型的RFID标签,也有类似的方式。这些Smart Label类型的设备同时编码RFID标签和在纸张上打印条形码以及人可读的其它标记。

- 采用何种方式来附加标签到物品考虑的因素包括:

- 使用自动化设备和系统的成本;

- 成卷的Smart Label可能存在的有缺陷的标签;

- 附加过程中可能因为敏感性会损坏标签;

另外,对于不同的形状、尺寸和本身特性的物体,标签的位置和附加方式需要考虑的问题和原则不尽相同,才能得到最大的可靠性和可读取性。详细信息参见DoD的标签附加注意事项。

3.2.2.1 跟踪物品的移动

附加了标签的物品被运输时,对于发送放和接受方来说都是有益的,因为他们都可以跟踪该物品的移动。对于整个业务流程来说,参与供应链的各方都应该能够跟踪其移动,或者共享相关的跟踪信息。以使得任何业务都能够对整个供应链得到一个实时的“数据快照”,从而驱动更加有效的业务流程处理。

对被标签物品的跟踪是通过该物品出现在各种关键控制点而得到的数据,这些控制点可能根据:

等进行联合的多层次的位置和领域标识。

3.2.2.2 在业务应用中使用RFID数据

在写入的时候,RFID系统所作的大部分工作主要集中在标签和阅读器的物理部分。因此确保选择正确的标签、阅读器和天线,并且对其进行正确的配置和设置以达到要求的读取率是非常重要的。但是,只有在将RFID各组件的跟踪信息集成到你的业务应用系统之中才能意识到RFID技术的真正好处。很有可能,使用RFID信息需要将其集成到你的现有业务应用之中,或者还需要对其进行某些修改。将RFID信息与企业业务系统进行集成与集成其它数据源没什么不同。因此,企业集成所需的架构方法、技术和产品也可以用在RFID信息的集成场合。

3.2.2.3 在B2B应用间共享RFID数据

一旦公司在内部集成了RFID数据,并且使其业务过程利用这些数据,便会逐渐发现RFID数据在逻辑上可以促进业务数据的共享从而改善B2B的业务集成。比如在使用了RFID技术的药品行业。某个药剂师甚至可以将某个配置了RFID标签的药品包装靠近RFID阅读器终端,就可以马上获得有关该药物的信息,比如政府药品管理部门的警告或其它用药信息。药房的POS系统可以根据该标签代码请求由药品供应商或者政府卫生管理部门提供的Web Services服务。药品公司也可以或者跟踪其所生产的具体每一件产品的信息,包括分销、运输以及使用等等。

所有这些应用情形都假定这些相关的各个公司会共享其信息。当然,驱动这样的B2B具有“一次性”的解决方案,但是长期来说,这并不使最节省成本的、最有效率的、最灵活的、以及最快捷的共享信息的方式。跨越企业边界共享信息和工作流并非新的概念。对于整个业界来说,需要某种标准化的共享信息的方式。

3.2.2.4 智能设备的自组织

目前最明显的趋势是越来越多的设备连接到Internet,如何提供、配置、监控和管理他们越发成为最大的挑战。一个连锁零售机构可能有数十台服务器连接着其数百个POS终端。但是,当该机构添置了具有RFID能力的智能货架或者POS终端的时候,又会有成百上千的天线和阅读器连接到上述基础设施架构中。RFID 中间件标准,比如应用层事件将会有助于将企业应用和阅读器或者天线之类的边缘设备分隔开来,但是要正确配置这些边缘产品将是一个非常消耗时间的工作。诸如Jini和网状网络(mesh networks)之类的技术,以及老些的SMTP技术都提供了动态配置和自愈特征,RFID中间件可以使用它们来改变阅读器和其它感应器的物理配置。

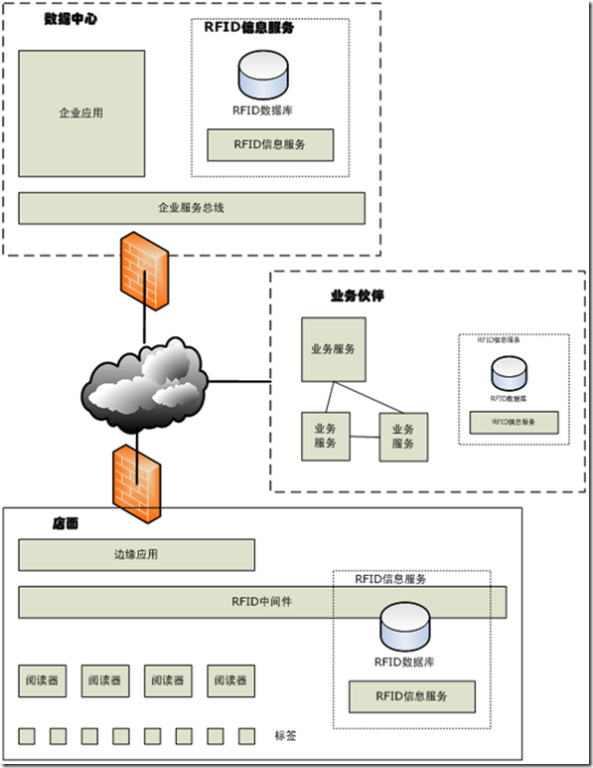

下图展示了一个RFID系统的主要部件。我们以一个零售系统为例来说明。图的左下方是代表了被标记的商品的一系列标签。商店也有一系列的阅读器布置在货架和结账通道上。这些阅读器每分钟可以读取数百个甚至数千个标签。阅读器必须要仔细配置和进行管理,以便知道如何一些协同工作以覆盖到某个阅读器失效时出现的盲区。RFID中间件就代表着一个或者多个负责处理这些问题的软件模块。边缘应用代表着任何运行在商店之内的企业应用,比如POS系统。而RFID信息服务则代表着存储在边缘发生的RFID事件和相关数据的机制。同样,在企业数据中心或者其业务伙伴的数据中心也可以有相似的信息服务。这是因为RFID 信息是被存储在基础架构中的各个地方:比如边缘、数据中心之内或者业务伙伴处。

3.3.1 RFID 系统组件

企业数据中心中的两个主要部分是企业应用和企业服务总线。企业服务总线是一种基于分布式消息机制和SOA的集成基础架构。已经有很多这些基于标准的产品。而企业应用则是解决企业实际业务问题的各种应用,将要集成并且消费RFID数据。

企业数据中心中的两个主要部分是企业应用和企业服务总线。企业服务总线是一种基于分布式消息机制和SOA的集成基础架构。已经有很多这些基于标准的产品。而企业应用则是解决企业实际业务问题的各种应用,将要集成并且消费RFID数据。

3.3.2 标签(Tags)

RFID系统的本质能力是基站(阅读器)能够通过无线的通信机制,包括微波,但不包括红外和可见光,来识别另一个电子设备(标签)。因为阅读器能够识别某个特定的标签,因此系统便可以声称能够识别该标签所附着的对象。标签可以被封装在一些诸如塑料钮扣、玻璃腔体、纸质标签、甚至金属盒之内。它们可以被粘贴到包装上、嵌入到人体或者动物体内、夹在衣服上、或者隐藏在钥匙的头部。

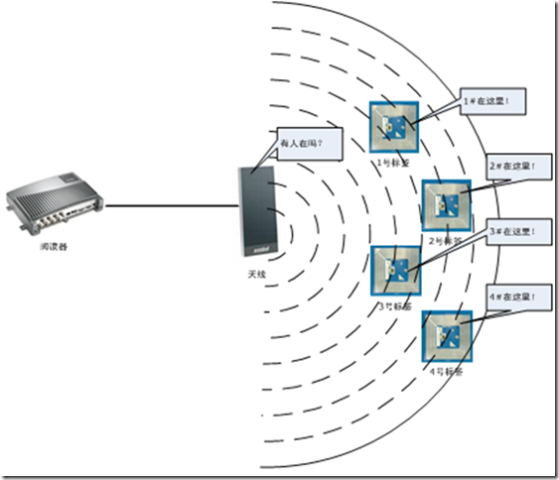

对RFID标签的识别是通过RFID相应阅读器的询问,像阅读器通知其到场,并且标明他自己的身份(编码)。如下图所示,RFID 阅读器首先以一定的时间间隔(通常每秒数百次)发射一个预定频率的无线电信号。任何处于月底起的发射范围的标签都可以收到该发射信号,因为每一个标签都有一个能够在某个预定频率上监听这种信号的天线。标签使用接收自阅读器的能领来向阅读器响应相应的信号。标签可以在这些信号上调制信息,比如发送ID编号。

3.3.2.1 RFID标签和阅读器之间的通信

不同种类的标签和阅读器使用与不同的应用需要和环境。要决定使用哪种标签或阅读器涉及到许多因素。其中主要的因素之一是成本原因,因为标签的成本决定整个系统和运行的成本。阅读器本身也有许多需哟考虑的价格因素和特征。

RFID标签的重要特征包括:

标签可以封装在PVC、玻璃、纸张、金属甚至塑料卡片之中。也可以镶嵌在珠宝上、悬挂在钥匙链上、或者嵌入到钥匙体之中。DIN/ISO 69873 标准就定义了一中可以插入到构造在机床工具的孔中的一种标签。有些用于汽车组装线的标签必须要承受油漆烘干室的高热环境。总而言之,封装标签的方式由多种多样的。比如,下图中就包含了两种不同的标签,一种在卡中,一种在钥匙中。

耦合意思是阅读器和标签之间通信的手段。不同的耦合方式各有优缺点。选择耦合方式的主要因素包括通信的有效范围、标签的价格、以及可能造成干扰的条件。

大部分的标签都使用被动系统,从阅读器发射的电磁场或者无线电波中获取能量。也有一部分主动标签,由内置电池供应为芯片和其它感应器以电力。然而,主动标签一般还是使用来自阅读器的能量进行通信。还有一种标签是“双向标签”,不通过阅读器就可以在两个标签之间进行通信。

标签都提供一定容量的信息存储能力。只读标签是在工厂预设了特定的值。还有一次读入和可多次写入的标签。有些标签还可以收集新的信息,比如温度和压力的感应值。标签的存储能力可能从1-bit 标签到数K字节。

不同的国家、地区和组织各种不同的RFID标准,有些是通用标准,有些则针对不同的应用场合。这些标准可能涉及到标签乃至系统的物理、电气、系统、软件、协议、运行、维护管理等等方面。

3.3.2..2 选择标签

在选择标签式可能涉及到许多因素,包括:

主动标签一般长于被动标签。

不同的材料具有不同的射频特性。液体可能会完全阻断无线电波。

根据不同的应用需要选择不同的形状尺寸。某些形式可能是标准界定的。

选择不同的标准意味着决定整个RFID系统的工作环境,从数据编码、工作频率到阅读器等等。

单个RFID标签的成本对于整个系统和项目设施具有非常重大的作用。

3.3.3阅读器

RFID 阅读器,也称质询器(interrogators),用来识别它附近到场的RFID标签。RFID将通过一个或者多个天线发射RF能量,并且形成一个质询区。质询区内的标签通过其天线的感应将其转换成能量,然后供应它的工作甚至它与阅读器之间的通信。标签然后通过变换天线的阻抗来以类似莫尔斯代码的方式向阅读器发送器身份编码。这仅是其中一种方式,不同的标签可能工作方式不同。

阅读器也可以由多种方式,由固定的、移动的、也有手持的。阅读器连接到网络中的方式也有多种,这取决于其所持的网络连接的能力。下图所示是阅读器的组成。

3.3.3.1 阅读器的组成部件

一个阅读器通常典型地由四个子系统构成:

Reader API 是阅读器的应用编程接口,允许程序员注册和捕获RFID阅读事件。它也提供配置、监控和其它管理阅读器的能力。

阅读器是边缘设备,和其他RFID设备一样,需要连接到整个边缘网络和企业主干之中。通信组件就是处理网络连接功能,可能支持以太网、工业总线、高速串行接口、无线网络等等,也支持多种不同的网络协议。

当阅读器读取到一个标签时,我们称之为一次发现。一次不同于上一次发现的发现就成为一次事件。对发现的分析也称事件过滤。事件管理就是定义那些类型的发现可以被视为事件,那些事件足够具有价值和兴趣,值得马上送到网络中的外部应用之中。

天线子系统又一个或者多个天线组成。它支持使阅读器能够质询标签的接口和逻辑,并且完成无线电波的发射和接收。

3.3.4 RFID 中间件

选择了正确的标签和阅读器,以及决定怎样布置天线只是构造RFID系统的第一步,因为识别到物品只是管理它们的第一个步骤。物品在供应连上移动时阅读数以百万的标签,以及将标签编码和有意义的信息联系在一起会产生的大量的具有复杂相互关系的数据。使用RFID中间件的好处之一就是提供一种标准化的方式来处理小小的标签所产生的大量的数据。除了事件过滤之外,你还需要有一种方式来封装应用接口,以便使它们不必知道整个基础架构,比如物理层面的阅读器以及其它设备。理想情况是,你需要一个RFID基础设施的基于标准的、应用层的接口,以便你的应用可以用来请求有意义的RFID发现。

下图所示是RFID中间件的主要部件。

3.3.4.1 RFID middleware的主要部件

使用RFID中间件的主要动机是:

- 提供对阅读器的连接

- 处理来自于阅读器的初步的发现信息,以供应用之用

- 提供应用层接口来管理阅读器和捕获RFID事件

市场上有多种不同的RFID readers,每一种都有其专有的接口。要使得开发人员都能够了解不同的reader接口是不现实的。Reader接口、以及数据的访问和管理能力是各不相同的,所以应该使用中间件来屏蔽具体的Reader接口。reader adapter层就是将专有的reader 接口封装成通用的抽象接口提供给应用开发人员。

对于一个完整的、具有RFID能力的大型企业的供应链系统中,可能具有成百上千个阅读器,或者每分钟同时有数百个阅读器在进行扫描。大部分发现都太过于细粒度,从而对应用来说没多大实际意义,所以需要对阅读器接口进行封装以隔离大部分原始数据的洪流。企业所以需要在其IT基础设施的边缘部署一些特殊目的的RFID中间件。

Readers 对接近它们的标签的读取准确率并不是100%的准确。假定100个物品出现在阅读器附近,该阅读器被设置为每分钟读取数百次。那么阅读器每次扫描到这些物品的机会是80%到99%。例如,对于2#物品来说,在多个扫描周期内有80%的机会被阅读器感应到则认为其到场。但是,这种RFID阅读方式产生的数据被认为是“原始数据”,需要进一步处理成为有意义的业务事件。

RFID 事件管理器(event manager)汇聚来自不同数据源(比如阅读器)的读取数据,并且基于预先配置的应用层时间过滤器进行调整和过滤。然后将经过过滤的数据送到后端系统。

我们来看事件管理器处理智能货架的情形。假定对于一个特定的应用,每个阅读器都会每分钟扫描货架10次。每次扫描都会返回一组发现,每个发现都会类似于下面的格式(包含这些信息):

Reader Observation

timestamp,

reader code,

antenna code,

RF tag id,

signal strength

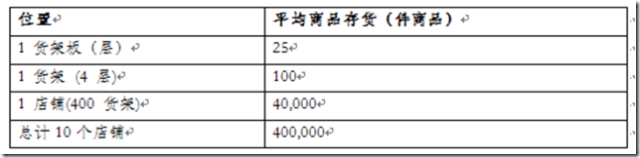

假定一个电子零售商ABC公司要实现一个智能货架系统。平均每个货架四层,每层货架平均放置25个货物,则平均每行货架100个货物。该公司共有10个店铺,每个店铺平均有20个货架岛,每个岛平均20个货架(每侧各10个)。则整个公司共有400 个货架,因为这平均存活为40,000 个商品。下表是一个总计:

在此基础上产生的RFID数据量为:

l 每次扫描会产生包含目标货架上所有能够识别的商品的相关信息的发现

l 25 个商品/层 x 4 层/货架x 10 次扫描/分钟= 1,000 个发现/分钟.货架

l 1,000 个商品/分钟x 400 货架 = 400,000 发现/分钟

l 400,000 商品/分钟 x 60 分钟/小时= 2,400,000 发现/小时

l 假设商店每日营业10 小时。10 小时 x 2,400,000 i商品/小时 = 24,000,000 发现/日.店铺

l 10 店铺 = 240,000,000 发现。

所以数据量总结于下表:

这是多么巨大的数据量,这还不包括来自于收银台的RFID数据。处理这些数据需要严格的规划。如果将这些数据直接交给后端业务应用来处理,不但会加重后端系统的负担,而且会严重堵塞网络传输,消耗大量的带宽。并且,下游应用却认为绝大部分发现不是它们所感兴趣的。例如,一个客户取了一张DVD影碟,然后由在一段时间后将其放到货架上这样的事件。对于订单管理系统来说,这样的事件没什么意义,因为存货并没有改变。实施上,即使顾客买了那张DVD,对订单管理系统也没关系,只要存货还在安全范围上,这时,存货管理系统就有关系了。

所以需要有一种机制来汇聚各个阅读器不断产生的发现数据。以及对这些数据进行过滤、调整、和变换。这种机制就是位于边缘和企业数据中心之间的RFID中间件的职能。通过中间件,只有对应用具有重要意义的数据才传送给它,否则被中间件过滤掉。

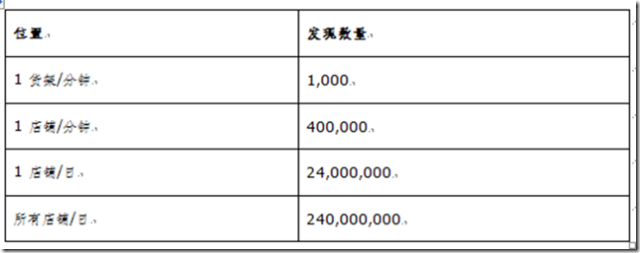

那么,什么样的数据必须要被过滤掉?首先,因为天线之间是十分接近的(每个架两个),则它们的都区范围会有所重叠。因此,来自于它们的发现数据便会需要被过滤来消除数据重复。另外,因为每一次单独的扫描都不会100%准确,所以这些发现将会被载多个读取周期之上汇聚在一起一边是数据更加平滑。(不准确的原因有多个因素,包括射频发射的因素、RFID标签布置的因素、障碍、以及环境因素等。) 也许一个顾客从走道上经过,也许他的手中或者购物车中就有某些商品,那么邻近的读写器也可能会读到这些商品。我们肯定应该过滤到这些虚假的发现以防止向存货系统发送大量的不准确的数据洪流。下图就表示了一个针对零售商店典型场景的数据过滤和平滑系统。

上图中的每个流程解释如下:

阅读器将获得原始事件数据(发现)。

当前的读写器在单次扫描的时候基本上都不可能达到100%的准确,所以我们将根据分析多次扫描的发现数据的平均来得到实际的发现数据。例如,如果,如果70%的发现都告诉我们某个商品在某个地方,我们便会接受这个数据。当然这个阀值是可以调整的。

重复数据是因为不止一个天线读取到了同一个物品,因此这种数据应该被删除重复部分。

来自于从走道上经过的商品的发现通常具有较低的信号强度并且是暂时的。它们也应该被过滤掉。

经过了必要的过滤之后,我们的数据才可以提交给下游客户使用。

RFID 阅读器已经提供了一些过滤能力,并且随着reader 越来越聪明,它们自己将承担更过的过滤任务。那么还需要在中间间进行进一步的过滤吗?我们可以想到,一些过滤要求对来自多个阅读器、其他感应器、或者甚至其他系统(比如存货系统,在比较库存级别的情况下)的信息。这些更高阶的过滤需要发生在高于阅读器之上的事件层面的系统中进行。

3.3.4.3 应用层接口(ALI)

应用层接口在RFID中间件栈的顶层。其主要目的在于提供一个标准机制来使应用注册和接受来自于一组阅读器的经过过滤的事件。除此之外,ALI还提供标准的API来配置、监控和管理RFID 中间件以及它所控制的阅读器和感应器。许多RFID中间件供应商提供针对这些目的设计的专用接口。最近,EPCglobal 发布了一个应用层事件(ALE)规范来标准化RFID功能的事件管理部分。

最后,RFID 中间件具有不同的形态和规模。我们所述的仅仅是中间件的一个逻辑分解。实践中,你总可以找到能够针对特定应用类型部署在特定阅读器类型上的模块。

3.3.4.4 关的RFID标准

对于RFID中间件来说,应该有一些相关的标准。比如,对于EPCglobal 标准来说,就包括两种:

对于象标签阅读器或者打印机、编码器之类的边缘RFID设备,由于有不同的厂商提供这些产品,因此需要有一种标准来对其进行界定。比如,EPCglobal就制定了相关的阅读器标准,包括Reader协议等等。这样FID middleware 产商才能据此兼容不同的Reader。

ALE 是事件处于应用领域而非边缘领域,提供业务层面的标准接口来对经过边缘过滤的数据再进行处理。ALE 标准一般支持同步的请求响应模式或者异步的发布订阅模式,这主要取决于下层的通信基础,比如MOM或者服务户操作性框架,比如ESB。

3.3.5 RFID 服务总线

企业服务总线(ESB)是一个针对解决应用连接性、数据变换、有保证的事务、以及消息传递的分布式集成平台。而RFID 服务总线则是一个典型的用于集成使用RFID数据的集成中间件软件。一般来说,ESB产品典型地会提供web services、消息传递、业务流程编排、数据变换等功能。不同的厂商可能稍微有些不同。但是,同的来说, ESB能够通过可靠的消息机制来继承跨越企业边界的业务流程,而这些业务流程使用抽象端点表示的Web Services,必要时通过数据变换将数据统一到规范的数据标准之上。

RFID系统在企业架构中不能单独存在,因此它总是要和其它应用发生联系才能使数据具有真正的业务含义。比如企业仓库管理系统 (WMS),企业资源计划 (ERP) 系统,企业资产管理系统(EAM)、或者POS系统。这些系统的数据统统都可以升级到能够驱动RFID数据的可能,然后将RFID的所有有点带入到企业业务流程之中。因此扩展现有应用来支持RFID将是非常重要的事情。

现在的集成领域,越来越多地采用ESB 架构的集成,使得在分布式的环境下实现统一的集成和写作,促进整个企业的数据交换和共享。最低限度,它可以集成各种采用不同技术开发的分散应用。它提供适配器来解析从其他系统的数据输入,然后将其转换为一种规范的通用格式 (通常是XML),然后提供给同样具有适配器的数据消费者。一般来说,ESB服务还有业务流程编排的能力,通过定义的业务流程,连接不同的服务和数据,可以在一个引擎中执行。在RFID中间件系统中,一般通过事件管理起来提供类似的能力或者用标准服务中间件提供。

RFID 服务总线的主要目的在于将事件服务器捕获的应用层事件集成到企业边缘发生的工作流中。不同的厂商可能不同,但是RFID 服务总线基本上是一个运行边缘工作流并且提供与边远模块比如、POS、WMS集成能力的一种服务器。RFID服务总线也要集成到企业ESB中,以提供可配置的特定事件和发现来将RFID数据最终集成到企业应用中。因为典型的ESB产品可能很复杂,如果业务和应用简单,也可以使用基于应用服务器的定制实现来完成这部分功能。

3.3.5.1 RFID 信息服务

一般来说,不管是EPC还是其他什么标准化组织或者特定的系统,都只是提供一种物品识别系统的唯一性表示机制,而不是有关具体产品的。EPCglobal 设想了一种野心勃勃的业务和服务,设置一个EPC 信息服务(EPCIS)网络,来提供与EPC编码相关的信息的存储库和相关服务。EPCIS 服务器提供的信息可能包括携带EPC标签的物品的最后发现的位置 (基于RF reader 发现),以及价格信息、产品手册、警告和参考信息等等。当然实现这个网络好需要很多的努力,包括技术和政策以及经济环境、贸易环境等因素,但是可以表现实现一个中介数据库来将RFID数据映射到与业务相关的信息上面。

EPCglobal 实际上是可以用现有的数据系统和数据源来进行RFID信息服务。例如,序列化全球贸易商品编号 (SGTIN) 就被EPC 用作消费产品和零售行业的标识符编码。

3.3.5.2 RFID 信息网路

因为RFID标签标记的产品可以在整个供应连中移动,那么该链条中的所有参与者都需要一种标准化的方式来供向它们的跟踪信息,并且基于EPC ID相关的来获得相关的参考信息。EPCglobal 设想的网状网的B2B EPCIS 系统就旨在提供一个与EPC相关的综合信息服务。EPCglobal Network 是想要通过不断推出的一系列标准来提供产品数据和信息交换的标准化网络和机制。通过结合RFID 技术和现有的Internet基础架构和软件集成技术,EPCglobal Network 将提供更好的产品在整个供应链中的跟踪的准确性和效率。

许多新生技术都经受过试图找到问题来解决以获得采用的痛苦经历。另一方面,ESB的概念是由业界领袖的架构师和技术社区中的领导厂商一起和定义和构建的,因此,ESB从诞生之时便得到采用。ESB正在或已经被用在多种行业,包括金融服务、保险、制造业、零售、电信、能源、食品分销和政府。下面是一些例子。

- 一个领先的Subprime借贷公司实现了 ESB,减少了60% 的业务处理费用。这是通过在eCredit 系统、第三方信用机构、以及他们自己的后端系统之上建立一个统一的客户数据视图来达到的。

- 领先的银行已经使用ESB实现了金融交易的直通处理,很客官地节省了手工处理成本。

- 一个派生的贸易系统依靠ESB每天为1,200用户处理超过100,000 笔交易,记录超过数十亿美元的帐务。

- 世界最大的寿命和健康再保险公司,年收入二百亿美元,将ESB作为理清在总部和销售及管理其政策的保险代理商之间的后端交易数据的交换的解决方案,产生了可观的费用节省。

- 一个橱柜台面和地板制造商通过使用ESB实现了一个一体化管理的存货系统和“可用性承诺”查询系统,提高了供应链的预见能力,减少了最低库存报警的条件。在部署的第一阶段, ESB被用来连接该制造商和其60个分销商之间的供应链网络。

ESB 的部署模型允许制造商在分销商的地点部署ESB 服务容器。这是在每个远程地点部署一个集成Broker方案的另一选择。

- 一个主要的照明、电视和医学成像的制造商正在使用 ESB 创建一个统一的集成主干来连接其遍布全球的业务单位,并且为全球的客户创建一个统一的产品和订单视图。

- 使用一个基于标准的,集中的管理框架,一个全家的影像零售连锁店正在采用ESB 基础设施来通过一个中央管理和配置控制台动态地配置和管理 1,800个远程店铺,

- 世界最大的邮购公司 (收入一百二十亿美元)依靠 ESB 来从其许许多多的供应商订购产品。

- 一个电话营运商的Web门户网站依靠ESB来对用户点击进行分析跟踪 (二小时的响应对 30 天的响应时间), 并且每天处理一千六百万个消息。

- 美国第二大的电信营运商,收入四百三十亿美元,使用 ESB来从内部的系统向竞争者提供信息。

- 一家一百亿美元的电力公司可靠地实现了 ESB,用来连接内部系统和政府强制的应用。 对帐务、系统管理、运行报告、以及法规强制的与竞争者的信息共享,提供了实时数据。

- 一个主要的欧洲食品分销网 ( 一个十二亿美元的分公司)在八个星期内实现了 ESB,并且节省了使用一个集中的集线器-插头 Broker的集成方式所需的三百万美元。ESB 通过管理供应链中的买、卖和物流协调,从肉类产品的配送到饲养家畜的饲料的生产,从而自动化了整个分销网络。

- 在这个食物分销网络中, ESB 集成了跨越三个不同的运行公司和许多第三方伙伴的应用,导致运行效率增加、可观的费用节省、以及更容易的集成新系统的方法。

n 一个美国政府机构正在使用ESB 来整合多个政府系统,以满足USA PATRIOT法案。USA PATRIOT法案允许政府跟踪金融交易,以防止恐怖份子得到资金。该项目包括使用 ESB 来集成门户服务器和各种政府机构中的后端系统,以提供一个统一的数据视图。

概括起来, ESB 具有下列各项特性:

ESB 可以采用来适应各种集成情形下的各种通用目的集成项目的需要。它能够构建跨越整个企业和其业务伙伴的集成项目。

松散耦合的集成组件可以在总线上以广泛分布的地理拓扑进行部署,并且在总线中可以随处作为共享服务进行访问。

适配器、分布式的数据变换服务、基于内容的路由服务都可以在需要时有选择地部署,并且可以独立地伸缩。

通过总线进行通信的所有组件能得益于可靠消息、事务完整性、以及安全的认证通信机制。

ESB 允许数据流过插入到总线中的任何应用, 不管是本地还是远程。

ESB 支持部门和业务单元级别的本地自治,并且仍然能够在较大的受管的集成环境中整合。

每个个别的项目能进入一个更大的集成网络,它们可以从总线上的任何地方进行远程管理。

ESB 可以充分利用XML作为“原生”数据类型的好处。

ESB 提供了对及时业务数据的实时洞察能力。BAM能力已经被构建到ESB 框架之内。

你现在应该有了关于 ESB的足够的信息来满足你的好奇欲了。 接下来,在更详细的章节中,你将会学到更多有关其底层技术方面的内容。下几章将会讨论 ESB 的进化、目前的集成状态,采用XML来作为一个通用的数据交换架构以在不同的数据表示之间协调的好处,以及异步消息和MOM。

编码RFID标签分为两个步骤。

首先是选择唯一跟踪所需识别的物品的身份识别方案。其次是将这个身份识别附加到RFID标签之上。

3.2.1.1 决定身份编码方案

身份识别是一个鉴别某个对象或者物品的身份的动作过程。但是什么是身份(identity)? 在 RFID中,身份是一串附加到物品你上的字母或者数字编码,允许人工或者自动化设备能够识别到该物品的类型甚至其唯一性。这正如你在图书馆查询图书时,书籍是使用杜威十进制分类法或者通用十进制分类法来标识的。但是目前的图书分类法只能标识到书籍的类型而不能标识到

考虑到有时候需要进行实体的唯一性识别,比如产品、集装箱、物理资产、动物甚至人类本身。对一个大型企业来说,在企供应链上同时可能有数以百万的物品在流动。可以使用某种编号系统来对这些物品进行标识,但是如果在公司之外没有人,或者系统能够理解它们,其价值就大打折扣。所以需要行业的或者通用的标准方案。

1999年,美国的MIT、英国的剑桥、澳大利亚的Adelaide 、日本的Keio、中国的复旦以及新西兰的St. Gallen大学与行业伙伴如Sun Microsystems 和 Gillette组成了Auto-ID 中心。它们希望能够开发一个通用标准来减少单个标签的成本。因为该成本也是采用RFID应用的一个主要组成部分,而标准可以促进业务伙伴之间的信息共享程度从而减少单位成本。2003年8月, EPCglobal公司接管了该标准的管理,而该研究中心继续进行单独的研究工作。EPCglobal是欧洲物品编码国际组织(European Article Number International,即EAN International,现在是GS1),统一代码协会(Uniform Code Council,即UCC,现在是GS1 US),以及想要在RFID领域重塑条形码的EAN.UCC标准的成功的一些业界伙伴的合资企业。EPCglobal正在开发的标准的各个组件将构成一个所谓的“EPCglobal Network”。其理念是这个网络将兼容构建在整个供应链之上的标签、阅读器、以及信息系统,制造商、分销商、物流商以及零售商。EPCglobal 的编码方案被称之为电子产品代码(Electronic Product Code :EPC)。

在现今的物品跟踪领域,主要使用的是EAN.UCC 条形码,为什么还要在RFID系统中使用同样的类似系统呢?事实上,我们可以在RFID标签中使用现有的成熟的条形码编码方案。但这些系统基本上是设计来跟踪物品的分类而不是单个物品的,但是如果加上序列号,光学代码和二维条码也可以用来跟踪到个体。那么物品级别的跟踪和RFID本身就是趋于一致的。比如,EPCglobal的版本1.1的标签数据标准,就定义了一个通用的身份类型:通用标识符(General Identifier:GID)。同时还定义了衍生自EAN.UCC 产品代码的五种特定的身份类型。这些特定的身份类型是在现有的EAN.UCC标识符,诸如连续全球贸易物品编号(SGTIN)或者连续运输集装箱代码(SSCC)之上添加一个额外的资产引用编号或者序列号而得来。

比如使用统一资源标识符(URI)可以标识一个GID为:

urn:epc:id:gid:GeneralManagerNumber.ObjectClass.SerialNumber

那么,一个具体的GID可能会是这样:

urn:epc:id:gid:00012345.054322.4208

GID中的urn:epc:id:gid 部分是静态的,作为标识符的一个头部(header),指出标识符的类型,以及基于EPC规范还会出现哪些字段域。该header后跟值字段域,其长度和编号是由header决定的。这三个段分别表示了GID的通用管理者编号(General Manager Number)、对象类(Object Class), 以及序列号(Serial Number )。

General Manager Number 标识了负责分配接下来的两个字段域的编号的组织(通常为一个公司或者贸易集团) 。Object Class 标识了产品的类型或者族。最后, Serial Number 被标签标识的对象类的一个特定实例。这种将一个特定范围的编号委托给某个通用管理者的方式,在允许组织管理其自身的产品编号而不用提交到中心当局,同时又确保了不与其他组织的产品相混淆,这就提供了一种灵活性。

3.2.1.2 将编码身份编码到RFID标签

选定编码方案或者方法之后,必须考虑到如何将这个身份标识编码(物理的)到RFID标签之中。所谓编码(Encoding)是将认可度的消息转换为机器可读的代码所必须遵循的规则。每种识别标签的类型,从条形码到光学散射代码到磁条再到RFID标签,都各自有一zhogbiaoshi期身份的特定的编码规则。

理论上讲,一旦对某个物品建立了一个身份标识,我们只需要将其简单地写到标签(Label)并将其贴到物品上即可。其它人就可以毫无困难地识别出它。但是,一个自动化的系统却要困难得多。以某种特定的字体打印下来可能对机器识别来说要容易得多,但是如果该身份之需要能够被自动系统阅读,为什么还要花费精力来研究如何更好地打印。

今天到处使用的条形码就是这种推理的结果。在条形码中,特定宽度的线条代表了特定的字母或者数字。条形码有不同的类型,每一种都有其特定的规则来描述其如何形成一个特定类型的身份。决定我们如何将数字和字母转换成特定的线条,以及我们可以添加什么特定的数字和字母来构成有效的标签的规则称为是标签编码规则,或者简称编码。因此,条形码可能会包含物品的身份,即一个指示所用的是何种条形码的编号,以及在许多情况下的一个标识分配该身份的组织的编号。下图是一个ISBM的条形码编号。

在上图中,标注A, B, 和 C 分别指示了条形码的不同部分。A部分包含数字636,即一个指示图书行业的编码。B 部分指示ISBN 编号本身。C部分是一个校验码,用于阅读器验证是否误读了该编码。中间的ISBM编码部分是根据ISBM规则的身份,而A和C则是根据条形码的要求所加。

为了选择适当的编码将身份写入到RFID标签中,你必须知道你将要写入的身份的类型和所用的标签的类型和存储容量。在EPC规范中,GID是一个纯粹身份(pure identity),它不能在没有通过某种形式的编码的情况下写入到任何类型的标签中。例如,假入我们想要将其写入到一个96-bit Class I EPC标签中,即一个可以保存96bit的ID,并且符合EPC标准的可写入标签。首先,我们需要将GID的各部分按照标签的要求正确排序,留下那些不是标签编码的部分。幸运的是,仅包含相关字段的GID对EPC来说已经是正确的顺序了。接下来可以添加必要的附加信息已产生一个阅读器和事件器都能够理解的URN 表示。对于一个GID在9bit标签中的URN表示是:

urn:epc:tag:gid-96:FilterValue.GeneralManagerNumber.ObjectClass.SerialNumber

那么一个具体的例子可能是:

urn:epc:tag:gid-96:0.00012345.054322.4208

如果应用直接和阅读器通信,你可能需要产生这些标签特定的URN。如果你的应用是通过某种形式的RFID中间件通信,或者某种具有数据管理能力的智能阅读器通信,你便可以使用某种纯粹的URN 身份表示。反之亦然:阅读器可以给你一个标签特定的URN,而中间件则可以给你一个独立于标签的纯粹身份。

由于试图快速进入成长中的 ESB 范畴的厂商的慌乱,以及大量行业分析师和记者在分析报告中分别展示他们各自的观点,可以理解,这其中对于ESB 到底是什么还具有很多混淆。这一节将概略说明 ESB 的主要特性。

如第 1 章所示, ESB 能形成普遍的网格的核心。它能够跨越和超过扩展企业,并且横跨部门组织、业务单位和贸易伙伴形成全局的范围。ESB 也能很好地适合于局部的集成项目,并且对促进它们采用任何类型的集成环境提供柔性的支撑。

图表 1‑2 ESB 形成一个能跨越了一个全球企业网络的普遍网格

应用可以按需插入总线,并且具有可视性,以及能够与其它已经插入到总线中的任何其他应用和服务共享数据。虽然Web Services是 ESB 架构的一个有机组成部份,但是所有的应用并不是一定要被修改成为真正的Web Services才能参与到 ESB。连接性是通过多种协议、客户端API 技术、遗留消息环境、以及第三方应用适配器来达到的。

基于标准的集成是 ESB 的基本概念。对于连接性,ESB 可以使用J2EE组件,比如使用Java Message Service (JMS)来进行MOM连接,使用J2EE 连接器结构 (JCA 或 J2CA) 来连接应用适配器。ESB 也能够非常漂亮地与使用.Net、COM、C#、C/C++构建的应用进行集成。除此之外,ESB 也能集成支持SOAP和Web Services API的任何组件,这其中包括事实上的标准Web Services工具箱的实现,比如Apache Axis。为了处理数据操纵, ESB 可以使用XML标准,比如XSLT、XPath 和 XQuery 来提供数据变换、智能路由、以及在数据流过总线的时候提供“空中”查询。为了处理 SOA 和业务流程路由, ESB 可以使用 Web Services描述语言 (WSDL) 来描述抽象的服务接口,使用针对Web Services的业务流程运行语言(BPEL4WS)、WS- Choreography或者一些其他基于XML的词汇表,如 ebXML BPSS,来描述抽象的业务流程。

如果你还不懂这些深奥的词汇的含义,也不要担心。虽然本书并不想作为是这些各个技术的详细参考或个别指导,我们也会在他们如何与 ESB 有关的语境中足够详细地解释它们。

这些基于标准的接口和组件被整合到一个意义非凡的包含开放端点的可插入架构之中。ESB提供了一种基础设置来同时支持基于工业标准接口集成组件和使用标准化接口来实现的专有元素。下图展示了一个使用JMS和JCA集成一个 J2EE 应用、使用JCA应用适配器集成第三方打包软件、使用C#客户端程序集成一个.NET应用、使用Web Services集成两个外部应用的案例的高阶视图。

图表 1‑3 ESB 整合多种不同的技术

ESB 在其中借鉴了传统EAI Broker的许多功能,比如从它提供集成服务 , 像是业务流程编排、数据路由、数据变换、以及应用适配器。然而,集成中介者通常是高度集中和单一的形态。ESB 将这些集成能力提供为独立的服务,能够以一种高度分布的形态一起工作,并且能够彼此间独立伸缩。在第 6 章中,你将会学习更多有关 ESB“服务容器”,ESB 的一项核心概念的内容,它允许对集成服务进行选择部署。

任何集成策略的一个关键部分就是能够轻易地在应用之间转换数据格式的能力。许多应用对描述相似的数据并不共享相同的数据格式。

数据变换是一个 ESB部署的一个固有部份。变换服务特别针对那些被插入总线的个别应用能够在总线的任何地方被定位和访问的需要。因为数据变换是ESB 本身的一个有机组成部份,解决应用之间的阻抗失配问题便可以想到ESB。

ESB 能够为你提供本质上针对任何集成项目所必需的核心能力,并且可以通过使用分层的服务来处理特定的用途来增加。例如,特殊的能力,比如业务流程管理 (BPM) 软件能处理工作流相关的业务流程,而协作服务器能够提供对伙伴业务流程管理的特殊服务。专门的第三方翻译器能够将外部数据,比如EDI,转换到能进入目标企业资源规划 (ERP) 系统之内的格式,或者在通用总线之上的规范XML表现。

在 ESB驱动的、事件驱动的 SOA中,应用和服务被当做抽象服务端点,能够轻易地对异步事件做出响应。SOA 对其底层的连接性和管线细节提供了一个抽象的方式。服务的实现不需要理解协议。服务也不需要了解消息是如何路由到其它服务的。他们只是简单地将接收自 ESB 的一个消息作为一个事件,然后处理该消息。ESB 可以把消息发送到它想要去的其他任何地方。

在 ESB SOA 中,用户定制服务可以被创建、扩展,并且被重用为ESB 功能。被暴露为服务的应用端点,可以同特殊的集成功能一起构造成复合业务服务和业务流程,并且它们可以根据不同目的重新组合,其目标是在一个即时企业中提供自动化的业务功能。

第 7 章将会更详细地讨论 ESB 中的 SOA 。

ESB的处理流从简单的优先步骤序列到使用条件分支和联合来并行执行的综合业务流程编排。这些特征可以使用简单的消息元数据或者通过使用诸如BPEL4WS 之类的业务编排语言来控制。

ESB 的处理流能力使得定义属于某个部门或者业务单位局部的,或者共存于一个较大的集成网络中的业务流程成为可能。这点却是一个集线器-插头中介者或一个 BPM 工具自己所不能很好地自己解决的问题。第 7 章将会详细讨论分布式的流程能力,它能提供高度分布的流程编排能力而不需要中心化的流程和规则引擎。

ESB的业务流能力也涉及到基于内容的消息的智能路由的特殊集成服务。

因为ESB 的业务流能力构建于分布式的SOA之上,它也能够跨越高度分布的物理部署拓扑(甚至扩越大洋)而不用痛苦地忍受总线上各种应用和服务之间的物理边界和多协议的鸿沟。

图表 1‑4 跨越物理和逻辑边界之上的部署拓扑的编排和业务流

在 ESB 上的节点之间的连结是具有防火墙能力的。应用和 ESB之间的安全性,甚至在 ESB 节点自身之间的安全性,能够建立和维护最高强度的认证、凭证管理、和访问控制。

可靠性是通过处于ESB核心的企业级MOM来达到的。MOM核心提供异步通信能力、业务数据的可靠传输、以及事务的完整性。你们将在第 5 章中学到,这已经不是十年以前的传统MOM技术了。需求从那时以后开始进展,并且已经成熟,而 作为ESB 的核心的MOM必须符合今天的需求。

传统的集线器-插头中介者方式往往具有组织性的边界问题,这主要是因为EAI Broker对跨越防火墙和网络域的无能的实际限制所引起。更重要的是,即使一个集线器-插头架构能够被伸展而跨过组织的交界,它仍然不允许各个业务单位彼此半独立地运行所需要的局部自治。与不断扩展的集成范围延伸超过部门层次所相关的最大问题之一是自治和集中控制之间的问题。

作为大多数大型公司环境的业务文化的一部分,每个部门或业务单位需要彼此独立地运作。 然而,他们仍然依赖于共享资源,以及输入到通用业务功能之中的报告和帐户信息。

在这样一个环境中,需要所有的消息流量都流过位于总部的一个集中的消息Broker的集成策略是不合理的。 这不只是一个技术上的障碍;它也是公司文化的问题。在一个松散耦合的业务单元环境中,诸如本地应用之间的业务流程,或者安全域,被一个集中化的公司IT功能管理简直没有一点道理。组织中的松散耦合业务单元需要彼此独立地运作。他们每一个都应该有其自己的IT功能,而不必须路由所有的消息流量,或代表它的业务规则和安全域的控制, 经过一个集中的集成经纪人在一个位置或另一个(第 1 章)。

图表 1‑5 如果使用一个集中的集线器,分开业务单位缺乏必需的自治-和-了集成经纪人

本地业务单位和部门需要有对他们自己的局部IT资源的控制,比如在其站点运行的应用。集成基础设施应该支持部署拓扑来支持具有实用性的业务模型。ESB 也提供这种部署模型, 允许本地流量、集成组件以及适配器能够被本地安装、配置、加固和管理,并且仍然能够以一种集成的安全模型一起将本地集成域插入到一个更大的联邦集成网络之中。

图表 1‑6 自治的而且公布联邦制,ESB 允许横过组织的交界对合作地同盟的运算组织

ESB 的分布式特征是通过从实际的部署细节和底层的连接协议中抽象出来的将端点定义,以及在那些端点之间的数据的编排和路由来达到的。联邦特征则是通过 ESB 能够隔离和选择地横过应用域和安全边界的能力来达到的。

在一些业务模型中,在每一个远程地点都安排有本地的IT职员是不大可能的,虽然仍然需要松散耦合的、自治的联邦的集成网络。举例来说明这一个点,我们来想象一下部署在零售行业中的ESB 的案例。一个视频租借链可能有数百或数千个包含相同应用的地点,所有以相同的形态运行的操作涉及到目录管理、会计和报表等。

图表 1‑7 和数以千计遥远的储存一个视像零售链,所有的包含应用程序的相同组

使用 ESB,可以建立一个集成蓝图来处理远程店铺中的局部应用之间的通信。这包括店内应用的接口定义、消息流量的路由、消息通道的管理、以及安全许可。它还可能包括集成组件,比如应用适配器、协议适配器或者数据变换器。这个集成蓝图,或称模板,可以在所有地点进行部署和定制,并且独立地扮演所有其他店铺。

图表 1‑8 ESB 配置蓝图在每个遥远的位置和很远地展开配置而且处理

这个远程部署蓝图的能力并不单针对零售行业,它也可以扩展到所有其他行业的应用。联邦的集成域的远程管理对于在一个高度分布的环境中的任何ESB的成功部署都是非常关键的。

安全、可靠的消息联结

除了在每个店铺的本地应用之间共享数据之外,这些远程店铺还需要同总部共享信息以便进行帐务处理和报表、信用管理以及职员数据的追踪。远程店铺还需要彼此之间共享信息。举例来说,一个大型的音像连锁店可能会提供这样的服务,顾客可以选择从离家近的店租赁影碟,然后在离办公室近的另一个店归还。因此,在同一个地理区域内的店铺之间可能会需要以近乎实时的状态共享有关租赁的数据。因为在远程店铺和总部之间的卫星网络通信连接存在较大的反应期和弹性,要在总部维护一个有关所有租赁信息的实时集中访问点是不现实的。那些有关你只是在两个小时之租借的数据需要共享,或者通过远程店铺之间的一个集成的数据共享连接来进行访问。

因为总部和远程店铺之间的连接是通过可靠的消息来达到的,因此由于不可靠的卫星电路所造成的网络服务终端可以从消息层得到补偿。也应该注意到,对于远程店铺之间来说,通过Internet来建立一个安全和可靠的消息通道也是可以的。

当数据通过ESB 在应用之间流动的时候,XML是一个表现它们的理想基础。被应用程序的一个巨大的行列生产而且耗尽的数据能以多种的格式存在和包装方案。有大量的应用产生和消费的数据,可以以各种格式或者打包的Schema存在。对ESB来说虽然的确可以依你喜欢的打包形式或者封装方案来承载数据,但将途中数据表现为XML具有莫大的好处,包括使用能够结合来自于不同的源数据以创建一个新的数据视图的产生数据的特殊 ESB 服务, 以及针对应用间高级数据共享的浓缩和重定目标。第 4 章将会探究使用XML功能本好处—将避免一个组织的应用间同步升级的需要—并且更详细地讨论分布式XML变换之后的基本原理。

ESB通过为途中数据在总线之上的应用间传输的时候提供实时吞吐消除了潜伏反应问题。目前,最流行的集成方法之一是每夜进行批处理。 然而,打包的成批处理集成策略,不管是每夜还是其它,都具有较高的边际错误率,并且造成信息获取的延迟。其结果是高反应期产生获取了过时数据将使代价高昂的。第 9 章将详细讨论这个问题,并且研究 ESB 可以如何用来将你的业务数据从每夜批处理模式重构为实时吞吐模式。

运行感知意思是业务分析师能够获得对业务运行的状态和健康情况的洞察能力。 一个允许对数据在其以某个业务流程中的某个消息形式在组织中流动时进行实时跟踪和报告的基础设施,对于帮助建立运行感知是一个无价的工具。一个称为是业务活动监控 (BAM)的产品门类已经出现来解决运行感知的这些问题。

使用XML作为ESB的原生数据格式的好处之一就是消息没有被处理为不透明的数据块。如果应用和服务之间的所有数据都被格式化为XML文档,ESB提供的基础支撑便允许你在ESB之上再构建一层高级能力,以获得对流过你的企业的业务数据的实时洞察能力。这些能力,不管是否是ESB的固有组成部分,还是有一个扩展来驱动,都表现为包括了路由、处理流、以及下层的管线,并且不需要再在其上锁定一个第三方的BAM产品的一个通用基础设施的一个有机组成部分。

作为ESB的一个基础部分的审计和跟踪能力允许对在SOA中的所有流动的业务流程和消息流的健康状况进行监控和跟踪。诸如数据缓存、数据收集和聚集、以及XML数据的可视化表现之类的增值服务,可以用来创建一个基础服务,该基础服务可以在数据在企业中流动时,产生对业务流程的状况洞察的警告、提醒和报表能力。

图表 1‑9 增值型服务促成操作的觉察提供对活的业务数据的即时洞察

对ESB中的数据的根踪和报表是通过在业务流中定义审计点来达到的,然后再对从业务消息中收集的重要内容在ESB中流动时提供插入点。可追踪数据例子是业务消息自身,以及指示某业务消息是否通过了某个特定的业务处理步骤的业务事件。

高级的增值服务可以提供数据收集服务、查询机制以及报表能力,它们能够讲所有数据进行收集、进而表现为各种具有意义的形式。XML持久性服务可以提供缓存和聚集点,这样可以收集将要转换的数据从而向其他应用提供数据输入,或进入到可以被业务分析师使用的人可读的报表机制之内。这意味着流经ESB的数据可以进行实时分析,以提供有关你的业务状态的实时信息—比如,可以随时提供有关你的供应链中的存货的状态快照。

区别是否真正是 ESB 的一个主要方面是看其是否具有逐渐采用的能力,相对于另一个“全有-或-全无”的论断。在 Y2K 之后的开支削减中,数百万美元预算的项目数目已经今非昔比。有一些迹象表明,预算资金筹备正在开始释放以解决短期的战术性集成需要,但是预算仍然谨慎地处于一个执行层面。,然而,同时仍然有一些期望实现较大的公司范围集成策略计划—这些计划严重依赖于集成和现有IT资产的重用。

图1-10说明了 ESB 可以如何用于小项目中,然后它们都可以进入到一个更大的集成网络之内。 当我们深入阅读本书的时候,我们会详细研究这是如何实现的。

图表 1‑10 ESB 支持逐渐采用的集成,同时向着一个策略目标工作

ESB 的联邦/自治能力也对一次一个项目采用 ESB的能力有助益。ESB 集成项目渐进式的分布部署能够在朝着一个更广的企业层面的计划目标的前提下得到立即价值。

逐渐采用的观念将进一步通过桥接到一个已有的集成Broker集线机器和遗留系统Broker来得到进一步支持。集成Broker集线器和他们的特点将在第 2 章中详细研究。

一版来说,架构是指将系统分解为各个单独的组件,以表示它们之间如何一起协同工作来满足整个系统的需求和目的。随着技术的融合,RFID系统提供的一些主要功能已经对使用它的系统架构带来明显的影响。我们本部分将研究RFID加入到系统架构中的组件,以及这些组件如何影响系统的相关特性,比如:系统的非功能性需求,如性能、安全、可伸缩性、可管理性等等。并且对使用RFID的系统提出架构指南。.

RFID 可能在跟踪技术和传感器网络技术方面具有很强的相关性和可融和性,在很多领域的技术发展和进步也体现了这一征兆。

根据摩尔定律,RFID 会越来越便宜,并且可能会集成更高的存储和处理能力,并且在市场可以接受大规模使用的场景。

半导体技术的进步并不仅仅是使得RFID的成本变得越来越便宜,而且也随着网络和痛惜年技术的发展出现了许多智能设备,比如移动电话、PDA、数字媒体设备等,也包括RFID阅读器的传感器。智能设备和无处不在的网络连接和带宽会导致许多基于移动和边缘的应用。RFID 就是物联网(Network of Things)之随处连接以提供超出企业和组织数据中心和内部网络边界的自动化的理念的一种实现。智能家居、智能汽车、甚至智能衣服和消费品都是需要这些边缘处理能力的应用。比如当前的智能家居概念和实现就利用了大量各种具有IP能力的家用设备连接到住宅网关,然后由它在连接到互联网络。下图就描述了一个连接到Internet的智能设备的概念示意图,可称为网络化生活:

图表 3‑1 网络化智能生活

越来越普遍的宽带数据网络和超越连线和物理限制的无线通信,以及更加能够接受的强大的服务器,使得应用的架构越来越偏向于分布,即将业务的处理移到业务发生的地方,凡是保证中心的管理和统一的安全。这意味着在一个整体框架之下,可以部属各种企业应用组件到边缘位置,比如仓库和店面。

所谓边缘处理能力就是企业系统中由于强大但低廉的个人计算机、以及企业部属在边缘的服务器、以及到企业数据中心安全和可靠的宽带连接给企业带来的在边缘处理业务的计算能力。RFID 系统就将大量的计算、数据管理和带宽需求放到这些边缘。这并不是偶然的单独现象而是一个总体趋势。所谓边缘,就是分布于企业数据中心或者总部之外的地点,而大都是实际业务发生的所在地,比如仓库、店面、生产线甚至物流运输途中。

企业中成功采用RFID技术的关键在于如何将RFID数据集成到企业业务应用骨干中。RFID阅读器会产生大量的数据。如果它们不加过滤地传递到下游应用,可能会使其崩溃。为了避免后端关键业务应用遭受数据洪水,以及将重复、无效或者无用的数据隔离在物理设备,如阅读器和天线之外,可以使用专门的RFID中间件,比如事件管理器。SOA允许我们开发和部署松散耦合的应用组件,这些组件件使用简单但强大的服务接口来进行通信。目前许多RFID 中间件都基于Web Services标准,RFID中间件的总体架构也符合在企业业务系统中日益被接受和采用的SOA架构。

图表 3‑2 企业边缘

RFID系统具有多重可能的不同用法,这自然会影响到其架构的差别。例如,通常由制造商实现的用于标签和物流跟踪的应用的实现通常关注于产品的自动化标签以及在物流过程中的特定的阅读器能够以一种高于最小可接受准确率来读取。总而言之,这些系统都主要集中于实现的物理方面,而不是产生诸如提前装船通知之类的简单报表。这样的话,它们趋向于具有最小的数据管理和交换要求。但另一方面,一家药品公司可能会想要根据其药品从工厂到分销商再到零售药店,这就需要具有实时的信息,包括某件在流程的某个点上某件商品位于何处之类的详细信息,以及它们是被如何以及在何处生产的,以及到过什么地方。很多可能,零售商和制造商都需要这些跟踪信息的某些部分。因此,这种系统将要求不但具有单个物品级的跟踪能力,还需要具有某种程度的B2B信息交换能力。

下图所示是RFID的5种基本能力和相关不同应用对这些能力的需求映射。

可以想见, RFID 系统将不断演进以满足更广的应用需要,因此也要求不同的架构方式。但是我们可以定义通用的,失和于所有RFID用法的RFID 系统架构或者实现。但是,几乎对每个RFID系统来说可能都需要某些特定的能力。

图表 3‑3 不同的RFID应用系统需要的能力

总的来说,一个RFID 系统必须能够提供下述特征或者能力中的全部或者部分::

- 编码RFID标签的能力

- 附加经过编码的RFID标签到被标识物品上的能力

- 跟踪被标签的物品的移动的能力

- 将RFID信息集成到业务应用的能力

- 产生能够在业务之间共享的信息的能力

- 开发自组织智能设备的能力

哈哈,下午再来,变成366天啦:

射频识别标签(RFID)技术是一种综合了自动识别技术(Auto-ID)和无线电射频通信技术的新技术。它可望在网络、生活、经济、文化、道德和伦理、法律、军事等等诸多方面带来彻底的变革,成为继Internet和无线和移动通信之后又一个决定性的社会变革力量。并最终可能和Internet(IPV6)、移动通信网络、无线传感器网络、生物识别技术、GPS技术等融合。

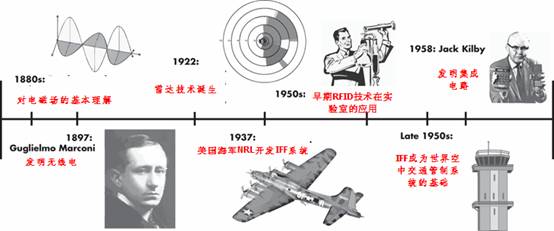

RFID 的出现可追溯至上世纪30年代,当然其基本技术无线电射频技术还可以追溯至1897年Guglielmo Marconi 发明无线电的时候。RFID 采用与无线电广播相同的物理原理来发射和接收数据。

RFID的基本前端系统一般由3个部分组成:

- 标签(tag)或者雷达收发器(transponder);

- 接收器(receiver)或者阅读器(reader);

- 天线。

而这些部件则有许多变体,基于不同的功率、发射范围和距离、天线设计、工作频率、数据容量、管理和操作软件、数据编码格式、空中接口和通信协议等等。这样,便出现了许多不同类型的系统,具有不同的特点和针对的应用范畴。

这些应用中涉及和影响到当今社会、生活、经济、军事、法律和文化的方方面面。而目前最热烈和最受关注的莫过于廉价标签在商品(货物)流通生命周期过程中的识别应用。

RFID技术很早就和军事联系在一起。在上世纪30年代,美国陆军和海军都面临着在陆地、海上和空中对目标的识别的问题。1937年,美国海军研究试验室(U.S. Naval Research Laboratory (NRL))开发了敌我识别系统(Identification Friend-or-Foe (IFF) system),来将盟军的飞机和敌方的飞机区别开来。这种技术后来在50年代成为现代空中交通管制的基础。并且是早期RFID技术的萌芽,而优先地应用在军事、实验室等。

早期系统组件昂贵而庞大,但随着集成电路、可编程存储器、微处理器、以及软件技术和编程语言的发展,创造了RFID技术推广和部署的基础。

60年代后期和70年代早期,有些公司(如Sensormatic 和Checkpoint Systems)开始推广稍微不那么复杂的RFID系统的商用,主要用于电子物品监控(electronic article surveillance (EAS)),即保证仓库、图书馆等等的物品安全和监视。这种早期的商业RFID 系统,称为1-bit 标签系统,相对容易构建、部署和维护。但是这种1比特系统只能检测被表示的目标是否在场,不能有更大的数据容量,甚至不能区分被标识目标之间的差别。

图表 2‑1 早期的RFID发展里程碑

因此早期的1bit系统只能作为简单的检测用途。

在70年代,制造、运输、仓储等行业都试图研究和开发基于IC的RFID 系统的应用。比如、工业自动化、动物识别、车辆跟踪等等。在此期间,基于IC的标签体现出了可读写存储器、更快的速度、更远的距离等优点。但这些早期的系统仍然是专有的设计、没有相关标准、也没有功率和频率的管理。

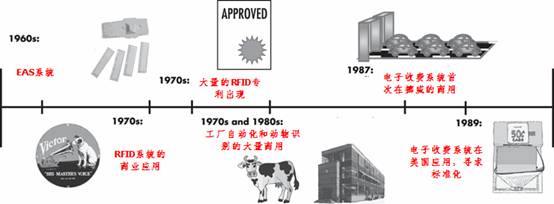

在80年代早期,更加完善的RFID 技术和应用出现,比如铁路车辆的识别、农场动物和农产品的跟踪。

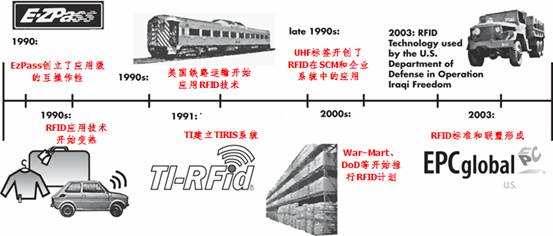

90年代,道路电子收费系统在大西洋沿岸得到广泛应用,从意大利、法国、西班牙、葡萄牙、挪威,到美国的达拉斯、纽约和新泽西。这些系统提供了更完善的访问控制特征,因为它们集成了支付功能,也成为综合性的集成RFID应用的开始。

从90年代开始,多个区域和公司开始注意这些系统之间的互操作性,即运行频率和通信协议的标准化问题。只有标准化,才能将RFID的自动识别技术得到更广泛的应用。比如,这时期美国出现的E-ZPass 系统。

同时,作为访问控制和物理安全的手段, RFID 卡钥匙开始流行起来,试图取代传统的访问控制机制。这种称为非接触式的IC智能卡具有较强的数据存储和处理能力,能够针对持有人进行个性化处理,也能够更灵活地实现访问控制策略。

图表 2‑2 唯一性识别的应用

在上世纪末期,大量的RFID 应用指数般地试图扩展到全球范围。

在美国,Texas Instruments 则是这方面的推动先锋。TI从1991年开始建立德州仪器注册和识别系统(Texas Instruments Registration and Identification Systems (TIRIS))。该系统如今叫TI-RFid (Texas Instruments Radio Frequency Identification System),已经是一个主要的RFID应用开发平台。

在欧洲,EM Microelectronic-Marin 从1971年开始研究超低功率的集成电路。1982年,Mikron Integrated Microelectronics 开始了ASIC技术,并在1987年由其奥地利分公司开始开发识别和智能卡芯片。1995年,Philips Semiconductors 收购了Mikron Graz。如今EM Microelectronic 和Philips Semiconductors 是欧洲的主要RFID 厂商。

从技术上看,数年前,所部署的RFID应用基本上都是低频(LF) 和高频 (HF) 的被动式RFID技术。LF 和HF 系统都具有优先的数据传输速度和有效距离。因此,有效距离限制了可部署性。数据传输速度则限制了其可伸缩性。因此,90年代后期,开始出现甚高频(UHF)的主动式标签技术,提供更远的传输距离,更快的传输速度。基于此,重载的企业应用才开始使用这种技术,比如供应链管理中的托盘和包装跟踪、存货和仓库管理、集装箱管理、物流管理等等。并且逐渐试图成为合成的企业应用(包括ERP、SCM、CRM、EAM、B2B等等)的数据和语义基础。

从90年代末期到现在,零售巨头如Wal-Mart,Target,Metro Group 以及一些政府机构,如美国国防部 (DoD),都开始推进RFID应用,并要求他们的供应商也采用此技术。同时,标准化的纷争出现了多个全球性的RFID标准和技术联盟,主要有EPCglobal、AIM Global、ISO/IEC、UID、IP-X 等。这些组织主要在标签技术、频率、数据标准、传输和接口协议、网络运营和管理、行业应用等方面试图达成全球统一的平台。

图表 2‑3 整合应用开始

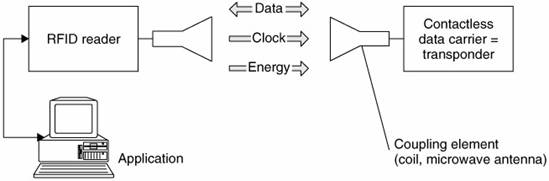

一个RFID 系统 通常有两个组件组成: (Figure 1.7):

- 收发器(transponder)或者标签(Tag),位于或者通过某种物理手段附加于被识别的对象之上;

- 讯问器(interrogator)或者阅读器(reader),取决于设计和所采用的技术,可以是阅读或者读写设备。

图表 2‑4 RFID系统的主要构成

阅读器通常包含一个射频模块(发射器和接收器),一个控制单元和一个与收发器的耦合单元。另外,某些阅读器还包含其他数据接口系统(RS 232, RS 485,TCP/IP等),以便将数据转发到其他系统 (PC, 机器人控制系统等)。

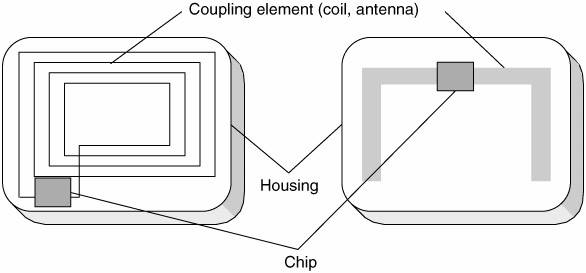

雷达收发器,表示RFID系统的实际数据载体,通常有一个耦合单元和一个电子芯片组成。(Figure 1.9)。雷达收发器通常不具备自身电源供应,当它不在质询器的质询范围时,整体呈被动状态。它只有在质询器的质询范围之内才被激活。激活雷达收发器的电力通过耦合单元传输给收发器,所需的数据和时钟脉冲也是如此。

图表 2‑5 RFID 数据承载设备的主要布局。上面是一个UHF标签,下面是一个HF标签。

本系列编译自 O'Reilly的《Enterprise Service Bus》,将陆续发布上来。

1 企业服务总线简介

在一个事件驱动型企业中,影响业务流程的正常进程的业务事件可以以任何顺序随时发生。那些以自动化的业务处理方式交换数据的应用需要使用事件驱动的 SOA 来彼此通信,以便能够对不断变化的业务需求具有敏捷的反应。SOA 向业务分析师和集成架构师提供了处理高阶服务的关于应用和集成组件的宽泛的抽象视图。而在 ESB,应用和事件驱动的服务彼此以一种松散耦合的紧密地与流行的 SOA 维系在一起,这允许它们彼此能够独立运行,并且仍然能够提供较宽广的业务功能价值。

在 SOA 的王国,事件被表现为一种开放的XML格式文件,以及经过一个对验证开放的,可以协调的透明管线中的流(Flow)

—John Udell, InfoWorld

SOA 的服务组件暴露的是一种粗粒度的接口,其目的是使应用之间能够异步地共享数据。而使用 ESB,一种集成架构将应用程序和分离的集成组件拉在一起,以产生服务装配组合从而形成复合的业务流程,进而自动化一个即时企业中的业务功能。

ESB 为SOA提供实现骨架。那就是说,它通过一个跨越多种协议的消息总线来提供一个有关命名路由目的地的高度分布的世界来提供松散耦合的,事件驱动的 SOA。ESB 中的应用程序 (和集成组件) 在理论上是彼此解耦的,而且通过总线彼此连接为暴露为事件驱动服务的逻辑端点。

通过分布式的部署配置基础设施, ESB 能有效率地提供对在扩展企业中分布的服务的中心配置、部署和管理。一种普遍集成的新方式应用诸如SOA、EAI、B2B 和Web服务之类的技术的通常目标主要是创建一个集成架构,且能够深入并且跨越整个扩展企业。对于一个集成基础设施到达到这种普遍性,它必须具有下列各项特性:

- 它必须能够适应多种集成情形项目的通常目的需要,不管是大型的还是小型的。适应性包括提供一个能够经受协议、接口技术、甚至流程模型的变化趋势的持久架构。

- 它必须以一种单一和统一的方式,以及一个通用的基础设施来连接扩越扩展企业的各种应用。

- 它必须能够扩展超出单一公司IT中心的边界。并且自动化伙伴关系,比如在B2B 和供应链的情况下。

- 它必须具有设计的简单性和较低的进入门坎,使得日常的IT专业人员也能够成为自我修练的集成架构师。

- 它必须提供一个跨越普遍集成的 SOA,它能使集成架构师能够对公司的应用资产和自动化业务流程有一个广泛的、抽象的视图。

- 它需要有能够反应和符合不断变更的业务需求和竞争的压力需要的灵活性和能力。

在 ESB中,应用和事件驱动服务以一种松散耦合的方式紧密地联系在SOA 中。 这使得它们能够彼此独立运行,并且仍然能够提供广泛的业务功能价值。

ESB 架构解决了这些需要,并且正在被各种通用的集成项目所采用。它也能够在企业应用层面普遍地伸展,不管是物理位置还是技术平台。任何应用都可以通过大量的连接选择插入到一个 ESB 网络中,并且可以立即参与到与那些通过总线暴露为共享服务的应用之间的数据共享之中。这是 ESB 为什么经常被称为集成网络(integration network)或集成构造(fabric)的缘故。

ESB 提供为集成提供了一种高度分布式的架构,并且具有能够让独立的部门和业务单元能够以一种逐渐增加的、可消化的分块来构建它们的集成项目的独特能力。使用 ESB,部门和业务单元仍然能够继续在独立的集成项目中维护它们自己的本地控制和自治,并且仍然能够将它们的集成计划连接到一个更大的、更全局的的集成网络或网格之中。

Web 服务已经通过为应用间的互操作性提供一种基于标准的方式为面向服务架构找到了新的重要性。Web服务的主要目的是提供了一种服务抽象,它允许应用之间的互操作性使用不同的平台和环境来构建。这一个目标的实现将能够提供一个应用之间的普遍集成的更容易的路径。

由于ESB的出现,现在有了一种方式能够将Web Services和SOA合并到一个意义非凡的架构中,以将应用和服务以一种高度伸缩的状态集成到一个扩越扩展企业的骨架之中。ESB使用今天已经成熟的技术立刻使得Web Services、XML、以及其他集成技术更加有用。

SOA 的核心原则对于普遍集成项目的成功至关重要,并且已经在 ESB 中被彻底实现。 Web Services标准正在有朝着正确的方向前进,但是在提供企业级能力方面还未完成,比如安全性、可靠性、事务管理和业务流程编排。ESB 以这些领域中今天已经确定的标准为基础,而且已经有实际实现部署在各种领域和行业中。ESB完全有能力跟上Web Services相关能力的革新进展步伐。第 12 章提供了更详细的关于这一个主题的讨论。

ESB 通过从EAI中介者(Broker)那里学来的概念和技术将Web Services和其他补充标准结合在一起。然而,ESB 并不仅仅是在同一个老式的EAI 集线器之上的简单的Web Services外衣。

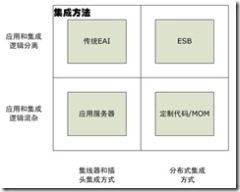

传统的形式化的集成方法都有其优缺点。第 1 章就展示了有关集成的一些高阶的显著特色, 范围从左下方最不令人想要的,到右上方象限中的最令人想要的。

图表 1‑1 传统的 EAI 中介器,应用服务器,MOM和 ESB 的特性

传统的 EAI 中介器,包括那些已经构建在应用服务器之上的,使用一种集线器和插头(hub-and-spoke)架构。集线器和插头有一些中心化功能的好处,比如路由逻辑和业务规则的管理,但是不能很好地伸展扩越部门和业务单位的边界。第 2 章将讨论使用集线器在集成中的早期尝试的巨大代价,以及它们的初步成功。

应用服务器可以通过标准协议进行互操作,然而它们是以一种紧密耦合的方式进行连接的,并且集成逻辑和应用程序逻辑纠缠在一起。

EAI 中介器通过将应用逻辑从集成和流程路由逻辑中分离出来提供了增加价值,然而你仍旧要忍受集线器-插头架构的痛苦。

面向消息中间件 (MOM) 提供了以松散耦合和异步的方式连接应用的能力。然而,MOM自身需要在应用中进行低级的编码。使用传统的MOM,以及定制的编程技术,比可以在分布式的集成解决方案上走得更远。然而,没有对路由逻辑的高阶抽象,这种方式仍然要忍受集成逻辑难以连接,并且也和应用逻辑纠缠在一起的痛苦。依赖于MOM的使用,即使是分布式特征也会受到限制,因为一些传统的MOM基础设施对实际的网络边界的跨越也不是做得很好。

最后,在 ESB 中,服务可以被配置而不是编码。处理流程和服务能够透明地跨越整个服务总线。ESB 提供了能够很好地扩越集线器-插头架构范围的高度分布式集成环境,并且清晰地分离了应用逻辑和路由数据变换之类的集成逻辑。一个 ESB 架构形成了一个消息集线器和集成服务的互连接性网格,具有一个彻底分布的集成网络的功能性和智能性。

第 6 章更进一步描述在使用应用服务器集成和使用ESB集成之间的对比。MOM的概念在第 5 章讨论。第 2 章的 “附属架构”继续讨论业务流程路由逻辑和业务逻辑之间的分离。

ESB 的一个关键特性就是要为支持分布式的、松散耦合的业务单位和伙伴,比如自动化供应链,提供支撑基础。ESB 的这些能力是其固有的必要特征,并且是中间件厂商与那些想要创建大规模集成架构的业界专家共同工作的结果。这些业界专家包括了大公司IT架构师、以及电子市集贸易社区中想要基于共享服务、消息、XML何其他众多的连接选择来建立B2B集成骨架的改革者,并且要坚持遵守工业标准。第 3 章将会讨论对 ESB 概念的创造有助益的许多催化剂。

同时,仍然必须解决的最大需要在于如何还没有的最大需要被定址包括该如何有效地提供集成能力、比如应用适配器、数据变换、以及能够用于通用的集成项目,跨越多种集成情性的智能路由。并且需要超越于个别战术性的集成项目之上的,更加通用的技术和更加架构性的方式。

IT专家已经对以前的一些技术趋势失望,比如CORBA、或者EAI什么的。CORBA 有着与SOA 一样的正确理念,但是其与生俱来就太复杂而难以维护,因为它依赖于应用和服务之间的紧密耦合接口。EAI 也痛苦于对单个项目上的陡峭的学习曲线和昂贵的进入负担 (下一章将详细讨论这个内容)。真正需要的是SOA的简单方式,以及可以被采用来适应任何集成工作,大型或者小型,的一种架构。此外,那就是需要一个能够经受协议、接口、甚至业务建模趋势的变革的持久架构。ESB的概念就是创建来解决这些需要的。

自从ESB 概念在 2002 年被首次引入,ESB 的集成方式已经被中间件、集成和Web服务市场中的很多重要的厂商采用。其接受度正在稳定持续地增长。

从2002年早期开始,分析公司,比如 Gartner 公司、IDC、ZapThink等,就已经开始跟踪和编写有关 ESB 的技术趋势。在Gartner 公司于2002年发布的一份报告(DF-18-7304)中,分析师 Roy Schulte 这样写道:

一种新型的 企业服务总线架构- 结合了面向消息中间件(MOM)、Web Services、数据变换和智能路由的基础设施—将会 2005 之前在很多的企业中运行。

这些高功能、低成本的ESB能够被很好地适应作为面向服务架构和企业神经系统的主干。

那四个支柱—MOM、Web Services、数据变换和路由智能 — 表现了任何优秀的ESB 的基础。当我们探究 ESB 的时候,本书将会集中于其中每一个基础和其他必须的组件的角色。我们还要讨论将会讨论 ESB 究竟能为企业做些什么、以及它的基本组件所扮演的角色。我们还要讨论一些高阶主题,包括横越多种行业之上的实践性使用的架构性概述。

有许多中间件和集成厂商已经,或者正在构建,符合ESB描述的某些产品。并且这个名单还在不断增加。附录中列出所有的已知厂商。一些厂商已经声称他们已经开始提供 ESB了 ;而有些则正在计划构建;有些则只是在市场宣传材料中使用这一技术术语而实际上背后还没有实质性的东西。当超过 25个厂商正在为相同的技术空间竞争的时候,这一个技术范畴注定要变成像上世纪90年代的应用服务器一样的炙手可热。

这个清单中有个别厂商应该特别提及。Sonic软件最先倡导了这个概念,此后不久许多其他的较小厂商业进入此领域,声称他们也正在提供 ESB 或是正在开发之中。一但那些著名的集成公司,比如webMethods、SeeBeyond 和 IBM 最终搭上这趟巴士(“BUS”),并且想要开始建立他们的ESB,ESB 术语才真的开始广泛引起业界注意,是一个强大的不断发展技术范畴。

在本书写作的时候,微软公司还没有对其Indigo项目和有关ESB发布任何公开的说明。然而,一些记者和分析师在Indigo项目宣布的时候还是将二者联系起来。2003 年11月 30 日, ComputerWorld 的文章说,“开发人员的兴趣被微软的技术伤害了”,Gartner 公司的 Roy Schulte关于Indigo项目提出。

Roy Schulte,是Gartner 公司在斯坦福的一个分析师,注意到Indigo项目其实是微软消息队列(MSMQ)、公司的COM、COM+、.Net Remoting、以及Web Services技术的超集。“把它想成代表微软公司的通信中间件计划的简化和统一,”他说,并说他认为Indigo是一个非常好的企业服务总线(ESB)。

Indigo以消息为基础,并且打算结合MSMQ 和Web Services。可以提供一个消息总线的基础。然而,其集成能力的其余部分则被锁定到BizTalk 之内,而它是一个集线器-插头风格的集成服务器。为了成为真正的ESB,分布式消息总线和分布式集成能力都要具备。

如果Indigo项目完成,构建于微软平台之上的应用和服务将能够更加吸引人地作为端点连接到ESB之上。将Indigo包含到微软平台和开发环境之内将更加能够使得应用具有松散耦合和消息感知能力。

这个系列会陆续编写有关RFID的基础知识和产业及应用分析。

1.1 RFID领域和市场概述

近年来,自动识别系统 (Auto-ID) 在很多服务领域、商务和分销、物流、工业和制造以及材料流等领域变得越老越流行。在这些领域中,自动识别过程提供关于人员、动物、货物、材料和产品等在传输过程中的信息。

普遍使用的条形码标签在很久前出发了一场识别系统的革命,但是现在随着急剧增长的编号数量已经发现越来越不适用了。条形码可以十分便宜,但是其致命缺陷是其低存储容量和不能重新编程的特点。

技术上讲,更好的方案是在硅芯片之上存储数据。我们日常生活中在用的最常见的电子数据设备是接触式IC卡(电话卡,银行卡等)。然是机械接触的IC卡却限制了其适用性。在数据承载设备和阅读器之间的非接触式数据传输可以带来更大的灵活性。在理想情况下,用于操作数据承载设备所需的电力也可以通过非接触方式从阅读器进行传输。因为用于传输数据和电力的方式,非接触ID 系统也称为是RFID系统(射频识别)。

活跃在RFID系统领域中进行开发和销售的公司的数量说明了这是一个应该认真对待的市场。在2000年,RFID系统在美国的销售额大约是9亿美元,并可望在2005年达到26.5亿美元,在2008年达到42亿美元左右。RFID 市场因此成为射频技术领域 (还包括移动电话和无绳电话)增长最快的领域。

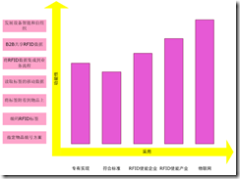

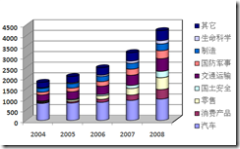

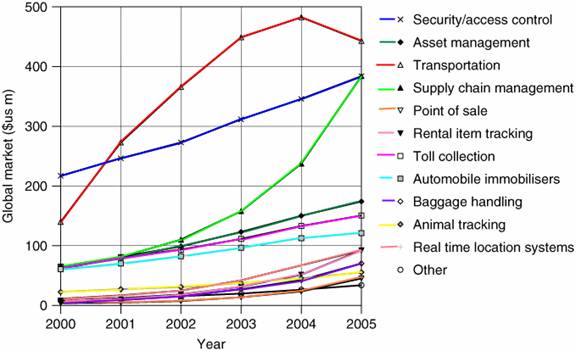

图表 1‑1 RFID的应用市场细分及增长

并且,近年来,非接触识别已经发展成一本独立的交叉学科,它整合了多种完全不同的领域:高频技术和EMC,半导体技术,数据保护和加密,通信,制造科学和其他相关领域的技术。

标准方面,目前RFID尚未形成统一的全球化标准,市场呈现多种标准并存的局面。从全球范围来看,美国已经在RFID标准建立、软硬件技术开发、应用等方 面走在世界前列。欧洲RFID标准追随美国主导的EPC global标准,在封闭系统应用方面与美国基本处于同一阶段。日本提出了UID标准,但支持者主要是本国厂商。韩国政府对RFID给予了高度重视,但至今韩国在RFID标准上仍模糊不清。在我国,科技部、信息产业部正联合14个部委制订《中国RFID发展策略白皮书》,预计2006年上半年可以发布。但 使用频率没有完全开放、产业整体发展水平滞后和实际应用匮乏,仍在很大程度上制约着我国RFID标准的制订与实施。

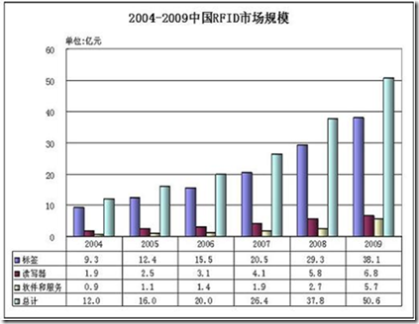

市场规模方面,截至到2005年底,全世界已经安装了约5000个RFID系统,实际年销售额约9.64亿美元。在零售巨头沃尔玛、麦德龙的推动下, RFID在零售业也取得了一定进展,但整体规模仍十分有限。随着Gen2标准的完善和实施成本的逐渐下降,我们预计,2006年全球RFID产业将取得实 质性突破。2007年,全球RFID将全面启动,进入快速增长阶段,增长率超过50%。这一过程将至少持续到2009年,之后会保持平稳增长态势。在我 国,2005年RFID市场规模达到了16亿元人民币,与2004年同比增长25%。详细情况如下图所示:

图表 1‑2 2004-2009中国RFID市场规模

应用领域方面,我国RFID主要应用于物流、医疗、货物和危险品追踪管理监控、民航行李和包裹管理、强制性检验产品、证件防伪、不停车收费、电子门票等领域。另外,在汽车防盗物品跟踪等各方面也在不断开拓新的应用。详细分布如下图所示:

图表 1‑3 中国RFID主要应用领域

从产业链的角度来看,RFID产业链包括:芯片、标签、天线、读写器、中间件、系统集成以及实施咨询等环节。其中RFID芯片全球范围内仍然由飞利浦、西门子、ST、德仪等传统半导体厂商所垄断。荷兰皇家飞利浦电子是该领域的龙头老大,其RFID标签累计出货量已经超过了10亿只。国内的复旦微电子、大唐微电子等半导体厂商虽然也已进军这一领域,但目前仅局限于第二代身份证、智能卡等业务。标签、天线、读写器等环节,总体而言也是Alien、 Intermec、Symbol等国外厂商的天下,国内只有为数不多的几家厂商在进行相关研究。中间件、系统集成方面,IBM、HP、微软、SAP、 Sybase、Sun等国际巨头已经抢占了有利位置,国内像用友之类的ERP企业也开始涉足这一领域,但研发进程和投资力度显然与上述几家国外厂商无法同 日而语。总之,中国RFID目前还没有形成完善的产业链,市场上绝大部分产品都是代理国外的。虽然目前开展RFID业务的企业已经超过了100家,但总体 而言仍受核心技术缺失的困扰,真正具有较强自主研发实力的企业并不多,而且大都集中于低端产品,同质竞争比较严重,拥有政府背景的企业更易占据有利竞争位置。

2006年,中国RFID市场仍会以产业链壮大与市场培育为主。标准的出台会对中国RFID产业产生积极的促进,预计会有越来越多的企业加入到这个行 业的竞争中,但只有像深圳远望谷、实华开这样有深厚背景和技术积累的企业才具有利用本地化优势与国外厂商一决高下的实力。不过,中国未来巨大的潜在市场规 模,无疑为国内各类RFID厂商提供了广阔的生存空间。

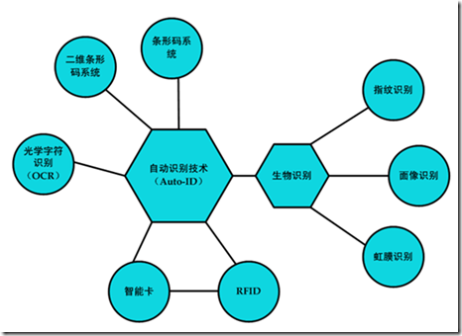

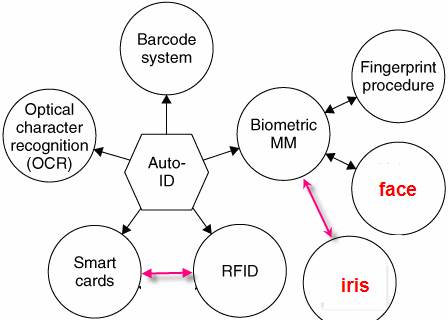

1.2 自动识别系统(Automatic Identification Systems)

图表 1‑4 主要的自动识别技术

条形码系统(Bar Code System)在过去20年历牢牢的统治着识别系统领域。 据专家估计,在上世界90年代早期,条形码系统在西欧的总容量曾达到30亿德国马克。

条形码是由平行排列的线条和间隔所组成的二进制编码。它们根据预定的模式进行排列并且表达相应记号系统的数据项。宽窄不同的线条和间隔的排列次序可以解释成数字或者字母。它可以进行光学扫描阅读,即根据黑色线条和白色间隔对激光的不同反射来识别。但是尽管其物理原理相似,目前在用的大约有10数种不同的编码和布局方案。

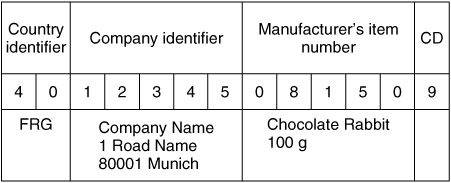

最流行的条形码方案是EAN 编码 (欧洲物品编码),它在1976年设计,本来针对杂货店。EAN 编码是美国UPC (通用产品编码)的发展。今天, UPC表达为EAN 编码的子集,并且可以兼容之。

EAN 编码由13位数字组成:国家标识符,公司标识符,制造商的物品标识符和校验位。如图3:

图表 1‑5 EAN编码的条形码实例

除了EAN 之外,下列条形码在各种领域也很流行:

n Code Codabar: 医学和临床应用,以及高安全需求的领域

n Code 2/5 interleaved: 自动化工业,货物存储,货盘,集装箱和重工业。

n Code 39: 流程工业,物流,大学和图书馆。

图表 1‑6 ISBN统一书号代码

由于一维条码的信息容量很小,如商品上的条码仅能容纳几位或者几十位阿拉伯数字或字母,商品的详细描述只能依赖数据库提供,离开了预先建立的数据库,一维条码的使用就受到了局限。基于这个原因,人们迫切希望发明一种新的码制,除具备一维条码的优点外,同时还有信息容量大、可靠性高、保密防伪性强等优点。为了满足人们的这种需求,美国Symbol公司经过几年的努力,于1991年正式推出名为PDF417的二维条码,简称为PDF417条码(见下图1),即 “便携式数据文件”。

图表 1‑7 二维条码PDF417

PDF417条码是一种高密度、高信息含量的便携式数据文件,是实现证件及卡片等大容量、高可靠性信息自动存储、携带并可用机器自动识读的理想手段。PDF417条码具有如下特点:

n 信息容量大

根据不同的条空比例每平方英寸可以容纳250到1100个字符。在国际标准的证卡有效面积上(相当于信用卡面积的2/3,约为76mm*25mm), PDF417条码可以容纳1848个字母字符或2729个数字字符,约500个汉字信息。这种二维条码比普通条码信息容量高几十倍。

n 编码范围广

PDF417条码可以将照片、指纹、掌纹、签字、声音、文字等凡可数字化的信息进行编码。

n 保密、防伪性能较好

PDF417条码具有多重防伪特性,它可以采用密码防伪、软件加密及利用所包含的信息如指纹、照片等进行防伪,因此具有极强的保密防伪性能。

n 译码可靠性高

普通条码的译码错误率约为百万分之二左右,而PDF417条码的误码率不超过千万分之一,译码可靠性极高。

n 修正错误能力强

PDF417条码采用了世界上最先进的数学纠错理论,如果破损面积不超过50%,条码由于沾污、破损等所丢失的信息,可以照常破译出丢失的信息。

n 容易制作且成本低

利用现有的点阵、激光、喷墨、热敏/热转印、制卡机等打印技术,即可在纸张、卡片、PVC、甚至金属表面上印出PDF417二维条码。由此所增加的费用仅是油墨的成本,因此人们又称PDF417是“零成本”技术。

n 条码符号的形状可变

同样的信息量,PDF417条码的形状可以根据载体面积及美工设计等进行自我调整。

在我国,中国物品编码中心介绍了二维条码国家标准《四一七条码》,即GB/T17172-1997。

光学字符识别(Optical character recognition (OCR))最早在上世纪60年代开始应用。人们开发了一些特殊的字体,以便能够使人和机器都能够阅读。OCR 系统最大的优点是信息的高密度性以及在紧急情况下人可以介入进行可视阅读。

今天, OCR已经被用在生产,服务和管理领域,并且在银行用作支票的注册。

但是, OCR系统没有成为通用手段的原因是其高昂的价格和与其他识别方式相比更加复杂的阅读器。

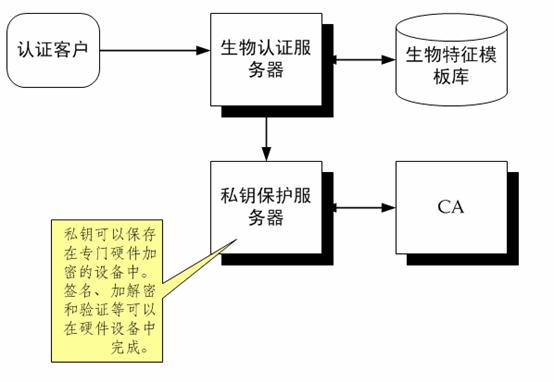

生物特征识别(Biometrics) 是基于人类人体自身所带的某种身体或者行为特征进行模版化后对个体进行识别。因此,该方式具有其他方式所不具备的特征,即识别特征是天然的不可重复的(理论上)。对于方式来说,主要有指纹、掌纹、声音、语音、虹膜、视网膜、步态、面容等等。其中指纹方式是最流行和普遍的。

关于生物特征识别的详细内容,请参见公司编写的《生物特征识别系统》和《生物特征识别和信息安全》两篇白皮书。

智能卡(smart card)是一个数据存储系统,也可以提供附加的计算能力,并且对数据存储提供内置的防篡改支持。第一个智能卡是1984年发行的预付费电话卡。智能卡被放入阅读器中,这样,就与只能卡的触角之间形成了电流通路。阅读器向智能卡提供电源和和时钟脉冲。两者之间的数据传输使用双向串行接口的(I/O port)的方式。基于内部功能的不同,智能卡的基本类型分为两种:内存卡和处理器卡。

智能卡的一个主要优势是存储在其上的数据可以防止非授权的访问和修改。因此,智能卡克易失得与这些信息相关的服务完成简单、便宜和安全的服务事务。因此在安全访问,认证、金融和电信领域使之成为微电子领域增站最快的一块。

RFID 和上述的智能卡系统非常紧密相关。和智能卡类似,数据被存储在一个电子数据承载设备——收发器(transponder)之上。但是,和智能卡不同,数据承载设备和阅读器之间的电源供应和数据传输不是基于接触的电流方式,而是基于磁场或电磁场的方式。其基本的依赖技术包括射频和雷达工程技术。RFID 的缩写代表radio frequency identification,即是说,信息是通过无线电波承载的。因为RFID 系统和其他识别系统相比有很多优点,RFID 系统开始大规模的占领市场。一个主要的应用领域就是非接触式智能卡在短程公共交通中的应用。

上述各种不同的识别系统之间的比较如表 1.1)所示。并且在接触式智能卡和RFID 系统之间有着紧密地联系。从某一方面说,后者弥补了前者的几乎所有缺点。

图表 1‑8 不同识别技术的比较

这两本书其实两个月前就出来了,可惜一直没时间再关注它。有一些网友也在问,可以访问

http://www.turingbook.com/Books/ListBook.aspx?BookCatalogID=83去看相关信息。

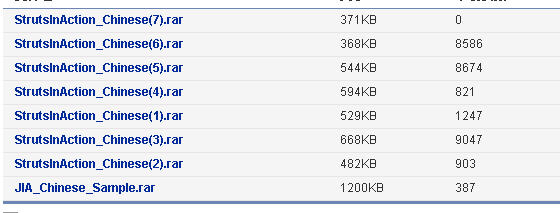

一本是关于JSF一本是Struts的。

如果读者对这两本书有什么问题,可以直接在这里提出来。我可能也将这里作为这两本书的勘误之处。

另外有一本Ajax的也在编辑之中了。具体日期我也不知道.....

好久不来这里了,好像是因为忙,也好像是因为这里写作不方便。今天偶然看到这个工具。试一下。

图片?

原以为放假了会有多些时间,可以上这里来多写一点东西,可是终于发现比去上课的时候更忙,也不知道为什么。

另外,发现使用Office 2007 beta可以从Word中直接publish Blog到MSN的Spaces(如今live)中,非常方便。对于大多数时候使用Word工作的同志真是非常的方便呀。相比而言,要打开浏览器,并且登录到这些来写,终究还是要便捷的多。有给自己找了个借口。不过真希望能够直接发布到这里阿。

发现有同学对RFID感兴趣,来信询问,所以最近写一些相应的东西。

目前所定义

RFID

产品的工作频率有低频(

LF

)、高频

(HF)

和甚高频

(UHF)

的频率范围内的,并且符合不同标准的不同的产品。不同频段的

RFID

产品和系统会有不同的特性。所以基于本应用我们对各频段进行分析。

低频

(

从

125KHz

到

134KHz)

RFID

技术首先是在低频得到广泛的应用和推广。该频率主要是通过电感耦合的方式进行工作

,

也就是在读写器线圈和感应器线圈间存在着变压器耦合作用。通过读写器交变场的作用在感应器天线中感应的电压被整流

,

可作供电电源供标签使用。磁场区域能够很好的被定义,但是场强下降得太快。

所以读写距离受到影响。

低频

RFID

的特性有:

1.

工作在低频的感应器的一般工作频率从

120KHz

到

134KHz

。该频段的波长大约为

2500m

.

2.

除了金属材料影响外,一般低频能够穿过任意材料的物品而不降低它的读取距离。

因此传输特性较好。

3.

工作在低频的读写器在全球没有任何特殊的无线电许可限制。

4.

低频产品有不同的封装形式。好的封装形式虽然价格昂贵,但是具有

10

年以上的使用寿命或者能够工作在恶劣的环境中。

5.

虽然该频率的磁场区域下降很快,但是能够产生相对均匀的读写区域。

6.

相对于其他频段的

RFID

产品,该频段数据传输速率比较慢。

7.

低频感应器的价格相对与其他频段来说要贵。

基于以上特点,

LF RFID

的主要应用领域是:

1.

畜牧业的管理和动物标识系统

2.

汽车防盗和无钥匙开门系统的应用

3.

体育比赛计时系统的应用

4.

自动停车场收费和车辆管理系统

5.

自动加油系统的应用

6.

酒店门锁系统的应用

7.

门禁和安全管理系统

主要符合的国际标准有:

-

ISO 11784 RFID

畜牧业的应用-编码结构

-

ISO 11785 RFID

畜牧业的应用-技术理论

-

ISO 14223-1 RFID

畜牧业的应用-空中接口

-

ISO 14223-2 RFID

畜牧业的应用-协议定义

-

ISO 18000-2

定义低频的物理层、防冲撞和通讯协议

-

DIN 30745

主要是欧洲对垃圾管理应用定义的标准

-

高频

(

工作频率为

13.56MHz)

在该频率工作的感应器不再需要线圈进行绕制,可以通过腐蚀印刷的方式制作天线。感应器一般通过负载调制的方式

的方式进行工作。也就是通过感应器上的负载电阻的接通和断开促使读写器天线上的电压发生变化,实现用远距离感应器对天线电压进行振幅调制。如果人们通过数据控制负载电压的接通和断开,那么这些数据就能够从感应器传输到读写器。

高频

RFID

的主要特性:

1.

工作频率为

13.56MHz

,该频率的波长大概为

22m

。

2.

除了金属材料外,该频率的波长可以穿过大多数的材料,但是往往会降低读取距离。感应器需要离开金属一段距离。

3.

该频段在全球都得到认可并没有特殊的许可限制。

4.

感应器一般以电子标签的形式存在,方便使用。

5.

虽然该频率的磁场区域下降很快,但是能够产生相对均匀的读写区域。

6.

该系统具有防冲撞特性,可以同时读取多个电子标签。

7.

可以把某些数据信息写入标签中。

8.

数据传输速率比低频要快,价格不是很贵。

基于以上特性,高频主要应用有:

1

.

图书管理系统的应用

2

.

瓦斯钢瓶的管理应用

3

.

服装生产线和物流系统的管理和应用

4

.

三表预收费系统

5

.

酒店门锁的管理和应用

6

.

大型会议人员通道系统

7

.

固定资产的管理系统

8

.

医药物流系统的管理和应用

9

.

智能货架的管理

符合的国际标准:

-

ISO/IEC 14443

近耦合

IC

卡,最大的读取距离为

10cm

.

-

ISO/IEC 15693

疏耦合

IC

卡,最大的读取距离为

1m

.

-

ISO/IEC 18000-3

该标准定义了

13.56MHz

系统的物理层,防冲撞算法和通讯协议。

-

13.56MHz ISM Band Class 1

定义

13.56MHz

符合

EPC

的接口定义。

甚高频

(

工作频率为

860MHz

到

960MHz

之间

)

甚高频系统通过电场来传输能量。电场的能量下降的不是很快,但是读取的区域不是很好进行定义。该频段读取距离比较远,无源可达

10m

左右。主要是通过电容耦合的方式进行实现。

因此该频段的

RFID

具有以下特性:

1.

在该频段,全球的定义不是很相同-欧洲和部分亚洲定义的频率为

868MHz

,北美定义的频段为

902

到

905MHz

之间,在日本建议的频段为

950

到

956

之间。该频段的波长大概为

30cm

左右。

目前国内的频段没有明确的划分,相关国家标准还未出台。其中还包括对发射功率和其他相关指标,数据和传输接口等的定义。

2.

甚高频频段的电波不能通过许多材料,特别是水,灰尘,雾等悬浮颗粒物资。相对于高频的电子标签来说,该频段的电子标签不需要和金属分开来。

3.

电子标签的天线一般是长条和标签状。天线有线性和圆极化两种设计,满足不同应用的需求。

5

.

该频段有好的读取距离,但是对读取区域很难进行定义。

需要对天线布置进行配合。

6

.

有很高的数据传输速率,在很短的时间可以读取大量的电子标签。

基于以上特性,本频段的主要应用有:

-

供应链上的管理和应用

-

生产线自动化的管理和应用

-

航空包裹的管理和应用

-

集装箱的管理和应用

-

铁路包裹的管理和应用

-

后勤管理系统的应用

符合的国际标准:

a) ISO/IEC 18000-6

定义了甚高频的物理层和通讯协议;空气接口定义了

Type A

和

Type B

两部分;支持可读和可写操作。

b) EPCglobal

定义了电子物品编码的结构和甚高频的空气接口以及通讯的协议。例如:

Class 0, Class 1, UHF Gen2

。

c) Ubiquitous ID

日本的组织,定义了

UID

编码结构和通信管理协议。

好久不来写blog了,没时间。总算本期课程结束了好几门,才有时间来写上两句,相信这个假期会多些时间过来。

前不久,大牌第三方组件厂商Infragistics终于宣布了其JSF组件,这也是除了标准组件、大厂实现(SUN JSF Web UI、IBM JSF extension以及Oracle ADF Faces)、以及开源项目(典型的Apache Myfaces)之外的第一个比较大型的第三方组件。虽然这之前也有一些小型的项目,但是被这种比较牛的组件厂商进入此领域,还是第一次。当然,这个项目还是收购自Otrix,但是凭借Infragistics在ASP组件上的成功,相信不久就会有一套非常好的组件问世。目前所推出的仅仅包括:Tab、Grid、Navigator、table、Tree、menu、Editor几个组件。JSF组件同样归入其NetAdvantage产品线中,由此可见其目标之一斑。

另,《JSF in Action》一书,终于要由人民邮件出版了。请大家再等一段时间。

传了很久的Jboss收购案终于被划上了句号,4月10日签署了被RedHat的收购协议,详见此处。

收购的金额没什么重要,这仅仅是个交易而已,但是,Jboss最终并没有投向Oracle的怀抱,而是戴上了红帽子(in redhat, right?)。这对于JBoss阵营说明了什么?

从RH来说,我记得以前RH有几个很好的应用层的项目,比如CCM和Portal,愿自于著名名的ArcDigi,后来成了RH的CMS和portal项目。其中另外一支随着ArcDigi演变成OpenAcs,也是一个极其优秀的基于Tcl/tk的CMS。不知后来为何RH放弃了CCM,被流放到ObjectWeb之下,名字为ByLine .好像只是搬了个家,从那时候,2004年底起就没什么动作。

其实这是一个非常好的基于XML/XSL的 CMS, 英国的地方政府内容管理标准化开源项目就是采用它,不过名称又变为了APLAWS了。

据JBoss的Blog和TSS上的新闻说,RH有心转向SOA。但是,JBOSS也是最近才转向SOA的,其实也不是他的强项,都是收购Drool 和JBPM之后,想要打造所谓的JBoss Enterprise Middleware Suite (JEMS)。

不过JBoss.org下面还孵化着很多项目呢,有Messaging, ESB, Remoting,EJB3,WebServices等等。实际上,App server的热潮之后,JBoss已经显得有些落寞。不在其他地方拓展,光靠App Server加上 Hibernate之类的工具性东西,也实在没什么前途。

据说SUN为RH开发了官方的RPM格式的JVM,RH却瞧不起。这下,有了一直和SUN对这干的JBOSS的帮助,还不翻天了?RH从此进入应用层面的基础设施行列,具体策略如何,我们拭目以待。

倒是Oracle失落吗?也未必。Oralce目前是唯一能够和IBM抗衡的应用级的全线提供者,少了开发工具系列,或者说产品生命周期管理PLM。而且,Oralce对开源和其他技术的宽容性要比任何一个大厂商都要好,照顾到PHP,Python,以及.NET等等。Oracle 真应该收购BEA,好像一直价格谈不拢,据说是34亿美元左右。我倒是觉得值得。否则,Oralce永远会活在自己的DB的阴影之下。

本文是MULE ESB的起步体验.

PDF格式,3个分卷。

下载1

下载2

下载3

Playboy居然做了Opensource的镜像,据他们说,是因为Eclipse够Sexy。他们的技术人员称自己为“Playboy "tech nerds"”,不知道是为什么。是不是不如那些性感明星来得安逸风光?不知道,呵呵。

他们还镜像了Apache, FreeBSD等等。地址是: http://mirrors.playboy.com/,也可以通过ftp访问。目前速度很快。

另,MM的 Flex终于改姓Adobe了,如今叫Adobe Flex 2.0, 发布了Beta版本。可以在http://www.macromedia.com/cfusion/entitlement/index.cfm?sdid=czce&e=labs 这里下载。在我看来,Flex也是非常的Sexy。

Martin的EIP之概论:使用模式解决集成问题:

ESB是企业服务总线:Enterprise Services Bus,其最早概念来自于 Predicts 2004: Enterprise Service Buses Are Taking Off 。

我们来看一下Bitpipe.com的定义:An enterprise integration architecture that allows incremental integration driven by business requirements, not technology limitations. Also called: Enterprise Service Bus and Enterprise Services Bus。

而 O'reiley的Enterprise Services Bus一书中说:

在 ESB中,应用和事件驱动服务以一种松散耦合的方式紧密地联系在SOA 中。 这使得它们能够彼此独立运行,并且仍然能够提供广泛的业务功能价值。

其核心特征是:

1. Web Services

2. 数据变换

3. 智能路由

4. MOM

两个主要特点:一是分布式集成,二是松散耦合的应用和集成逻辑的分离

Oracle 去年将ADF Faces免费之后,目前又将其捐献出来,给了Apache的Myfaces项目。前些天看到过一些风声,现在TSS也公布了这一消息。

这简直是一条很好的消息,这下JSF世界终于可以有丰富的控件使用了。Myfaces本来就非常优秀,整合了Smile之后,如今再得到ADF Faces的Code base,已经兵强马壮,个人认为可以勘作企业应用了。

Untitled Document

Struts1.2.4

新特征

主要修改:

不赞成特征